Полная версия

Общая теория анонимных коммуникаций. Второе издание

4. Экономический базис существования централизованных систем не позволяет выйти из существующего императива вещей, потому как сама централизация является лишь следствием экономической рациональности, необходимости в управлении ресурсами, в том числе и человеческими. Разрыв парадигмы приведёт неминуемо к банкротству и к факту последующего поглощения остаточных ресурсов другой, более успешной централизованной системой.

5. Централизованные системы представляют собой более гибкие формы при создании новых коммуникационных технологий, потому как игнорируют либо минимизируют безопасность клиентской составляющей и располагают всеми нужными ресурсами, а также всей необходимой пользовательской информацией для осуществления успешных итераций обновления. Таковые свойства позволяют централизованным механизмам быстрее разрабатывать и эффективнее внедрять новые решения, опережая на несколько шагов альтернативные системы.

6. Децентрализованные системы обладают свойством «коррозии» централизованными формами [18]. Такое свойство является следствием высокой стабильности централизованных коммуникаций, при которых децентрализация всегда будет стремиться к выстраиванию более быстрых, качественных соединений за счёт установления ограниченного множества стабильных или стабилизирующих узлов, что неминуемо будет приводить к концентрированию последующих соединений и к относительному регрессу ризоморфных составляющих.

Таким образом, развитие постцентрализованных сетевых коммуникаций становится делом далёкого будущего. Противоречий накапливается с каждым разом всё больше, что продолжает играть двоякую роль. С одной стороны, противоречия приводят систему к собственному отмиранию за счёт выявления явных недостатков, которые приходится постепенно решать и исправлять. С другой стороны, большое количество накопленных противоречий также становится и фактором сдерживания к отмиранию системы за счёт необходимости в более длительном анализе её составляющих. В любом случае на гниющей, разлагающейся и репрезентируемой, самовосстанавливающейся почве уже виднеются малые ростки будущих сетевых коммуникаций, способных обеспечивать настоящий, а не фиктивный уровень безопасности конечных пользователей, защищающий их личную и конфиденциальную информацию. Всё дальнейшее изложение нашей статьи будет акцентировано на анализе подобных систем.

1.3. Основная проблематика

При рассмотрении вопросов, базируемых на безопасности каналов связи, использующих криптографические протоколы с участниками A – отправителем и B – получателем, а также с доверенным участником T, концентрация внимания сосредоточена в большей мере как раз на последнем. Это логично, ведь доверенный промежуточный субъект информации T становится «законно» установленным атакующим первоначальными субъектами A и B, способным совершать MITM-атаки (man in the middle) и переводящим систему в неустойчивое состояние, состояние требующее абсолютного доверия [19].

Приведённая атака ссылается на нерешённую проблему доверия2, разрушительную и губительную по своей сути, но при этом затмевающую более скрытую и деструктивную, мощь которой в современном мире превосходит прямолинейные MITM-атаки. Одной из задач нашей статьи является выявление данного метода нападения, его анализ и последующие решения.

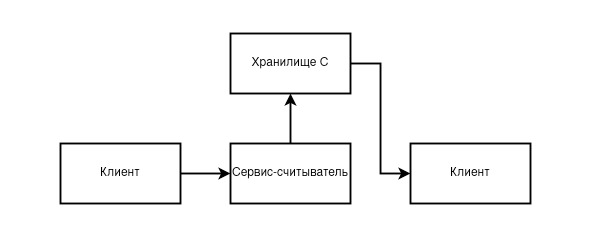

Возможность атаки со стороны принимающего субъекта B есть суть проблемы, возникающая на фоне криптографических протоколов, адаптируемых под защиту связи «клиент-сервер», где сервер выдвигается как получатель информации, а клиент как отправитель. При этом, в большинстве случаев, сервер вовсе не является настоящим получателем, а представляет собой лишь промежуточный интерстициальный узел, как это изображено на Рисунке 3, целью которого является связывание двух и более клиентов между собой, образуя тем самым условно новый тип связи «клиент-клиент», который в свою очередь полностью игнорируется криптографическими протоколами. Такая проблема критична в самом базисе компьютерных сетей, т. к. выдаёт всю информацию субъектов (интересы, сообщения, контактную информацию, политические взгляды и т. д.) в предельно открытом, прозрачном, транспарентном состоянии субъекту-посреднику [20], [21]. Примером такого явления могут служить современные мессенджеры, социальные сети, форумы, чаты, файловые сервисы и т. д., где общение не происходит напрямую, как это предполагается во множестве криптографических протоколов, а всегда проходит сквозь стороннюю точку, представляющую собой сервис или платформу связи.

Описанное явление начинает претерпевать кардинальные изменения, т. к. возвращает фундаментальную проблему и задачу классической криптографии – борьбу с прослушиванием, которая должна была решиться (и решилась теоретически) лишь с появлением раздела асимметричной криптографии [22]. Данная апория куда серьёзнее и значимее, нежели классическая MITM-атака, и требует куда меньшее количество затрат атакующего для слежки большего количества атакуемых. Это становится паноптикумом современного общества, где атакующие и атакуемые меняются местами, инвертируют способ слежения и делают заложника инициатором собственного подслушивания. Теперь жертвы самостоятельно подключаются к заведомо прослушиваемой связи, выбирают множество возможных опций слежения за собственным «Я», в то время как атакующие лишь создают аналогичные соединения, воспроизводят платформы слежения в таком необходимом количестве, чтобы затмевать своим присутствием сам факт существования более защищённых альтернатив. Таким образом, с одной стороны, конфиденциальность современных сервисов становится лишь декорацией, театром безопасности, симулякром, ссылающимся на несуществующую, гипостазированную безопасность, как на магическое слово маркетинга, а с другой стороны, само удобство сервисов начинает быть фундаментом, мыслью, философией, пропагандой, противопоставляющей себя безопасности, конкурирующей с ней, постепенно и незаметно заменяющей её, как «Cymothoa exigua».

Рисунок 3. Коммуникация субъектов A, B посредством общего сервиса C

Таковое развитие инициализирует возникновение систем доверия, где не только сами доверительные узлы становятся атакующими, но и промежуточные получатели, что приводит к куда более значительным и значимым рискам компрометации хранимых и передаваемых объектов между истинными субъектами. Эволюционируя, система начинает поддерживать неявные соединения между разнородными платформами связи, дублируя информацию на множество платформ с целью последующего массового сбора информации, обмена, маркетинга и продажи релевантной рекламы. В результате все вышеописанные факторы приводят к явному нарушению конфиденциальности конечных пользователей системы с определённым деанонимизирующим последствием.

Тем не менее безоговорочно аннигилировать такую систему доверия не представляется возможным из-за реального ухудшения оптимизации и производительности программ, последующих трудностей построения архитектуры приложений и в конечном счёте из-за невозможности полного искоренения доверия как такового [23, с. 267]. Таким образом, необходимо не уничтожать, а заменять данную систему более безопасной, отодвигать её на второй план, в нишу, в которой только она способна быть полезной. Во всех других случаях необходимо строить и разрабатывать иные системы, механизм которых стремился бы к уменьшению мощности доверия3, в которых собственная структура представляла бы защиту объектов и анонимат субъектов. К системам подобного рода уже частично относятся анонимные сети, клиент-безопасные приложения и тайные каналы связи, анализ и развитие которых представлено в последующих разделах и подразделах.

1.4. Экономические причины

На основе технической проблематики становится возможным выявление репродукции экономических причин [24]. В то время как техническое описание проблематики даёт лишь ответы на вопросы типа: «как централизованные сервисы могут получать конфиденциальную информацию клиентов?» или «как можно улучшить систему таким образом, чтобы сервисы не получали конфиденциальную информацию?», экономическое описание проблематики даёт более общие ответы на вопросы типа: «почему сервисам выгодно получать конфиденциальную информацию клиентов?» и «какова модель жизненного цикла конфиденциальной информации клиентов в кругу множества централизованных сервисов?».

В проблематике экономического толка необходимым становится выявление участников (сервисов) с точки зрения максимизации их прибыли от получаемой конфиденциальной информации. С такой стороны можно выявить несколько участников, потребляющих информацию, но при этом каждый из которых исполняет свою одностороннюю, узконаправленную роль.

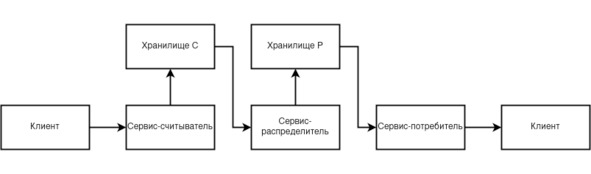

1. «Сервис-считыватель». В общей основе – это есть сервис, получающий всю вводимую информацию и метаданные клиентов. Его действия сводятся лишь к простому алгоритму: 1) принять сырую информацию и метаданные от клиентов своей системы; 2) обработать сырую информацию, переведя её в нормализованный вид; 3) положить обработанную информацию в хранилище.

2. «Сервис-распределитель». Является посредником между сервисами-считывателями и сервисами-потребителями. Считывает обработанную информацию из хранилищ сервисов-считывателей и перекладывает в своё хранилище. В итоге хранилище сервиса-распределителя становится суммой хранилищ сервисов-считывателей.

3. «Сервис-потребитель». В общей основе – это есть сервис, выдающий таргетированную рекламу своим клиентам на основе суммы обработанной информации, складируемой в хранилище сервиса-распределителя.

Рисунок 4. Общая модель связи между разными сервисами

На Рисунке 4 изображена общая модель взаимодействия сервисов между собой. При этом стоит сказать, или вернее уточнить тот факт, что один и тот же централизованный сервис может быть как сервисом-считывателем, так и сервисом-потребителем, за счёт чего таковой сервис может полноценно существовать без сервиса-распределителя, основываясь исключительно и только на своей имманентно получаемой информации. Тем не менее получаемый результат становится всегда хуже первоначально ожидаемого, потому как таковой композитный сервис не может охватить всей области жизни своих клиентов, весь их спектр увлечений, начиная с чтения научной литературы, продолжая спецификой выполняемой работы и заканчивая просмотром порнографии в свободное время.

Рисунок 5. Частная модель самостоятельного сервиса без участия сервиса-распределителя

Также стоит сказать, что не все сервисы способны быть эффективными считывателями, ровно так же и не все сервисы способны быть эффективными потребителями. Связано это в первую очередь с тем обстоятельством, что имея один сервис – невозможно охватить все возможные области жизни, как производство контента (социальные сети, мессенджеры, форумы), так и его потребление (маркетплейсы). На основе этого и рождается более общая модель взаимодействия нескольких сервисов между собой. Так например.

1. Маркетплейсы не могут эффективно считывать конфиденциальную информацию клиента, как его предпочтения, хобби, список знакомых и родственников, предпочтения в еде, музыке, спорте и т. д., потому что они лишь предоставляют уже готовые имеющиеся у них товары как некое ограниченное множество элементов, из которого клиент и выбирает всё ему необходимое. Это, конечно, свидетельствует об интересах клиента, но охватываемый сбор конфиденциальной информации начинает исходить лишь из его покупок и действий, направленных на определённые виды и категории товаров.

2. Мессенджеры, форумы, поисковые системы не могут эффективно потреблять конфиденциальную информацию клиента, потому как таковые не представляют собой конечную цепочку жизненного цикла конфиденциальной информации в лице продажи товаров, и, как следствие, становятся способными лишь продавать конфиденциальную информацию пользователей. На этом простом факте начинает строиться их основная выгода. Интересной особенностью сервисов-считывателей является также их возможность к прямой/косвенной кооперации с сервисами-потребителями за счёт делегирования таргетированной рекламы с последних на первых. В таком контексте происходит не только лишь рекламирование сервисов-потребителей, но и также релевантный подбор/показ товаров на основе ранее полученной конфиденциальной информации.

3. Социальные сети представляют собой более гибридную модель поведения, потому как таковые сервисы способны предоставлять не только возможность коммуникации клиентов между собой, но и возможность коммуникации клиентов с товарами, формируя собственноручно торговые площадки. В результате становится возможным единовременное формирование как эффективного считывания, так и эффективного потребления конфиденциальной информации клиентов.

В теории, социальные сети способны существовать и без промежуточных сервисов-распределителей, но на практике этого они не делают, потому как основной их двигатель всегда остаётся статичным – максимизация прибыли. Выгодным становится не только использование полученной информации внутри своей «экосистемы», но и также её продажа вовне и потребление извне.

В итоге всего вышеперечисленного остаётся лишь один единственный вопрос – как разрозненные сервисы способны с лёгкостью идентифицировать одного и того же клиента? Если бы это являлось сложной или невозможной задачей, то и сформировавшаяся цепочка сервисов становилась бы затруднительной или бессмысленной. Связано это, в первую очередь, с тем фактом, что получение максимальной прибыли с клиента неразрывно связано с качеством привязанной к нему конфиденциальной информации. Это, в свою очередь, становится возможным лишь за счёт формирования таргетированной рекламы, в основе которой заложена стабильная идентификация клиента.

Ответ на этот вопрос с постоянным развитием информационных технологий становится всё нагляднее и прямолинейнее. Большинство современных централизованных сервисов начинают проводить авторизацию клиентов исключительно за счёт его «привязки» к номеру телефона, ограничивая иные способы авторизации, которые ранее являлись оправданными и достаточными, как например использование электронной почты. Такая наращивающаяся стандартизация становится планомерной, потому как облегчает способы идентификации клиентов и, как следствие, облегчает связывание сервисов-считывателей и сервисов-потребителей с сервисами-распространителями. В итоге упрощение всей системы приводит лишь к тому, что хранилище сервиса-распределителя начинает представлять собой упрощённую базу данных по типу ключ-значение, где ключом становится номер телефона, а значением – вся обработанная информация, полученная от сервисов-считывателей.

2. Парадигмы сетевых коммуникаций

Все сетевые коммуникации строятся на определённых топологиях, архитектурах, задающих последующее их применение. Топологию можно рассматривать как со стороны более низкого уровня, вида «звезда», «ячеистая», «шина», «кольцо» и т. п. [25], [26], так и со стороны более прикладного уровня, как «многоранговая», «одноранговая», «гибридная» [27]. На первый взгляд, таковые определения дают однозначные соответствия: «многоранговая» = «звезда» ИЛИ «звезда + иерархическая» ИЛИ «иерархическая», «одноранговая» = «ячеистая» ИЛИ «полносвязная», «гибридная» = «иерархическая + полносвязная» ИЛИ «звезда + ячеистая» и т. д. Но по мере изучения будут явно прослеживаться противоречия таковых суждений, при которых «одноранговая» архитектура может становиться «звездой», «гибридная» – «иерархической» и прочее.

За основу терминологии сетевых архитектур будет браться именно прикладной уровень, т. к. низкоуровневый в большей мере описывает не как само взаимодействие субъектов между собой, а как способ технической коммуникации между таковыми точками. Если выбирался бы низкоуровневый подход в плане описания, то он несомненно порождал бы дополнительные противоречия, при которых, как пример, иерархическая система становилась бы системой децентрализованной. В это же самое время многоранговая архитектура, изучающая взаимодействие субъектов между собой, предполагает, что таковая иерархичность как раз наоборот является следствием централизованности системы.

2.1. Сетевые архитектуры

Многоранговые сети делятся на две модели: централизованные и распределённые. Централизованная, или классическая, клиент-серверная архитектура является наиболее распространённой моделью из-за своей простоты, где под множество клиентов выделяется один сервер, выход из строя которого приводит к ликвидации всей сети. Распределённая многоранговая система предполагает множество серверов, принадлежащих одному лицу или группе лиц с общими интересами, на множество клиентов, тем самым решая проблему уничтожения сети при выходе из строя одного или нескольких серверов. Из вышеописанного также следует, что классическая централизованная структура является лишь частным случаем более общей распределённой модели, или, иными словами, сам факт распределённости становится следствием централизации. Сети на основе многоранговой архитектуры расширяются изнутри, относительно своего ядра, и не допускают расширения извне.

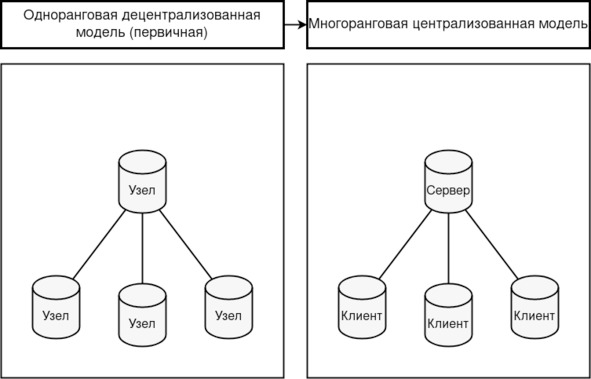

В одноранговых (peer-to-peer) системах все пользователи однородны, имеют одинаковые возможности, могут представлять одни и те же услуги маршрутизации [4, с. 792]. Сами одноранговые сети могут быть разделены на три модели: централизованные, децентрализованные и распределённые (последняя – условно). Централизованные одноранговые сети представляют собой соединения на базе одного или нескольких заранее выделенных или динамически выделяемых серверов-ретрансляторов, исключение которых приводит к блокированию всей сети. Отсутствие прав серверов в такой модели начинает порождать равноправность их клиентов. Распределённые сети не выделяют какой-либо центр или узел связи, сохраняя факт одновременной и полной коммуникации узла со всеми другими узлами, иными словами, со всей сетью. Иногда под распределённой связью подразумевают также необходимое N-е количество соединений, необязательно со всей сетью. В децентрализованных сетях становится возможным образование неравномерного распределения соединений и появление «неофициальных» узлов-серверов, часто используемых другими узлами в качестве последующей маршрутизации. Таким образом, децентрализованная модель в своём определении начинает быть более подверженной концентрированию линий связи, чем распределённая модель. Тем не менее распределённая модель является лишь конфигурацией децентрализованной и полноценно, в отрыве от последней, рассматриваться не может. Сети на основе одноранговой архитектуры расширяются извне, за исключением начальной фазы одноранговой централизации.

Рисунок 6. Сетевые архитектуры и их декомпозиция в моделях

Гибридная система объединяет свойства многоранговых и одноранговых архитектур, пытаясь взять и удержать как можно больше положительных и меньше отрицательных качеств. Сама гибридность системы может рассматриваться в разных значениях и проявлениях, как пример на уровне топологий: «шина + кольцо», «кольцо + полносвязная», «звезда + ячеистая» и т. д., или на уровне прикладного рассмотрения: «одноранговая + многоранговая». Плюсом многоранговых архитектур становится возможность разделения логики на серверную и клиентскую, а также более быстрая и/или статичная скорость маршрутизации. Плюсом одноранговых архитектур становится высокая отказоустойчивость за счёт внешнего расширения сети и возможность построения безопасной, а также масштабируемой «клиент-клиент» связи. Минусом гибридных архитектур на ранних стадиях развития является их возможный, осуществимый и более вероятностный переход в многоранговые системы (по сравнению с одноранговыми) за счёт большого уплотнения серверов, принадлежащих одному лицу либо группе лиц с общими интересами.

2.2. Архитектурные модели

Развитие сетевых архитектур в плане синтеза безопасности и анонимности проходит вследствие движения принадлежащих им моделей. Весь нижеизложенный анализ данного раздела будет действенен только в пределах исторически длительного развития скрытых систем и не пригоден к обширному историческому анализу всего развития одноранговых, многоранговых или гибридных сетевых архитектур в целом. Так, например, если отбросить определения безопасности и анонимности, а взять в качестве основы только сетевые коммуникации, то ARPANET, являясь зарождением первой формы одноранговой децентрализации, порождает сеть Интернет, которая становится второй, финальной, эволюционированной формой одноранговой децентрализации, что будет на корню противоречить нижесказанному. Также, если исходить только из безопасности, игнорируя при этом полностью или частично анонимность, то исторически сеть Napster, являясь одноранговой централизованной моделью, моментально (после своего отмирания) порождает одноранговую децентрализованную сеть Gnutella как синтез многоранговой и одноранговой централизации, что также противоречит части нижесказанного, потому как исключает фазы и этапы возникновения гибридных архитектур. Далее, если же исходить только из анонимности, игнорируя безопасность, то исторически становится невозможным целостное определение многоранговой архитектуры, потому как таковая, становясь отрицанием анонимности, становится одновременно и её исключением. Через исключение в свою очередь становится невозможным целостное рассмотрение многоранговой распределённой модели, потому как таковая в своей совокупности начинает уже содержаться в гибридных архитектурах, которые и становятся способными самостоятельно воссоздавать первично качественную анонимность, что является непосредственным противоречием. Таким образом, весь нижеизложенный материал необходимо пропускать через призму развития безопасности и анонимности как единого неразрывного целого.

Рисунок 7. Становление многоранговой архитектуры из первичной одноранговой децентрализованной модели

Становление многоранговой централизованной (классической) системы является следствием отрицания одноранговой начальной децентрализованной модели как формы, нежизнеспособной к нарастающим реалиям масштабируемости. На данном этапе одноранговый узел, словно единая личность, расщепляется, чтобы собраться вновь, на два субъекта – клиента и сервера. Таковое разделение предполагает разграничение прав между обработкой информации со стороны сервера и её инициализацией со стороны клиента. В подобной системе информация становится отчуждённой от её первичного создателя и переданной в «руки» сервиса хранения. Клиентам в такой парадигме становится избыточно, проблематично и даже архаично создавать прямолинейные связи между друг другом, потому как их информация благоприятно начинает переходить в удобочитаемое и отсортированное состояние без добавочных проблем и трудностей в плане ручной настройки соединений и способа хранения данных. Инициализация единой точки отказа становится главным фактором развития иерархичности, но никак не точкой сопутствующего разрушения, как это было с первичной децентрализацией, когда таковая не могла эволюционировать без собственной деструктуризации. Когда многоранговая классическая централизованная система начинает нести бремя значительных рисков компрометации всей хранимой информации, она прогрессирует, вбирая в себя частично свойства первичной децентрализации и подстраивая их под собственный императив. Таким образом начинают зарождаться многоранговые распределённые системы.

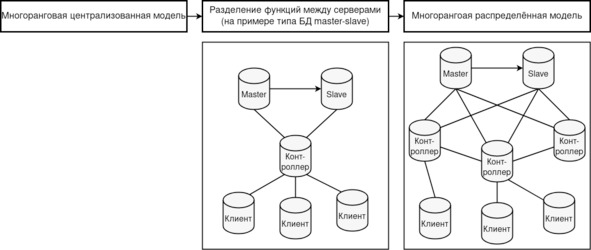

Рисунок 8. Развитие многоранговой архитектуры на примере типа БД «master-slave»

Становление многоранговой распределённой системы из классической централизованной является важным составляющим фактором эволюции существующих иерархических сетей. Данное «разложение» как отрицание явной централизации начинается на этапе разделения функций, приравнивая сервер к определённому действию, как это изображено на Рисунке 8. В такой начальной фазе сервера становятся взаимосвязанными общей целью обслуживания, но не скованными выполнением общих задач. Из этого следует, что отказ в обслуживании одного сервера начинает влиять только на частную задачу (текущего сервера) и продолжает влиять на общую цель (группы серверов). Таким образом, затрагивая один сервер, сама система продолжает функционировать, хоть и не выполняя полный спектр запланированных действий. Последующей фазой развития уже становится взаимозаменяемость серверов, выполняющих узкоспециализированную задачу, посредством их дублирования, тем самым решая проблему отказоустойчивости в целом. В данном контексте стоит заметить, что иерархичность структуры продолжает сохраняться даже при добавлении множества серверов с однородными функциями, не перерастая в одноранговую систему полноценно. Представленное явление проходит вследствие внутреннего алгоритма расширения системы, доступ к которому осуществляется наиболее высшими звеньями уже существующей и выстроенной иерархической цепи, а также вследствие бессмысленности существования узкоспециализированных одноранговых узлов вне всей системы. Поэтому, даже если внутри централизованных систем будет существовать N-е количество одноранговых, сама сеть не перестанет быть многоранговой до тех самых пор, пока будет существовать механизм восстановления и удержания иерархичности, а также до тех пор, пока одноранговые узлы будут оставаться специализированными конкретным задачам. Т. к. иерархичность в любом своём проявлении является следствием централизации, её закономерным развитием, то во всех последующих упоминаниях под термином «централизация» будет пониматься именно конечная фаза эволюции многоранговой архитектуры – распределённая модель.