Полная версия

Piraté

Retour Sur Linux

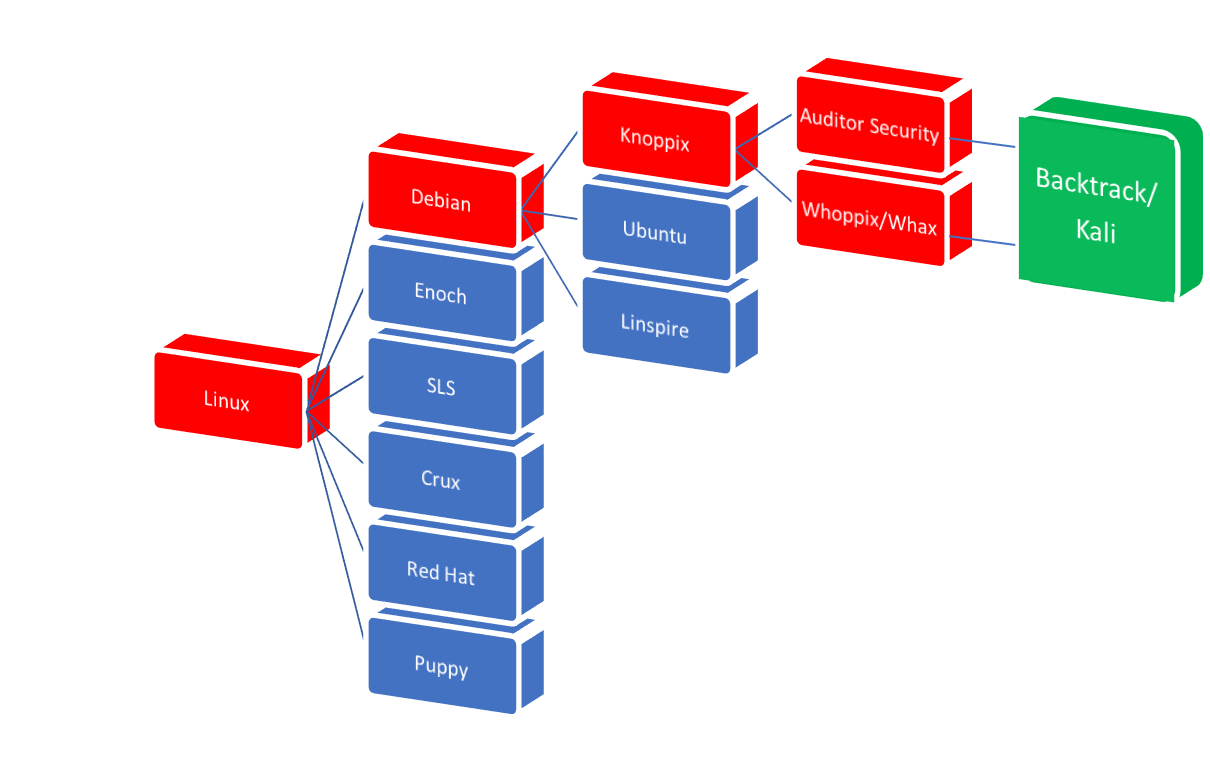

Deux distributions basées sur Debian Knoppix qui se sont concentrées sur les tests de pénétration étaient WHAX (anciennement Whoppix) et l'Auditor Security Collection. Les deux projets fonctionnaient sur des CD en direct et comportaient un important dépôt d'outils de tests de pénétration. WHAX et Auditor Security ont finalement fusionné dans la fameuse distribution connue sous le nom de BackTrack.

Kali Linux

La suite complète de sécurité offensive et défensive incluse dans BackTrack Linux en a fait l'outil de choix pour les amateurs, les professionnels de la sécurité, les testeurs de pénétration légitimes et les pirates informatiques. Le développeur de BackTrack, Offensive Security, a finalement réécrit la distribution, en renommant le projet Kali Linux. Les paquets d'installation de Kali et les images des machines virtuelles sont disponibles gratuitement. Offensive Security propose également des cours payants sur la sécurité avec Kali, ainsi que des certifications professionnelles et un environnement de test d'intrusion en ligne.

Figure 2 - Évolution de Kali Linux

OUTILS KALI

La pièce maîtresse de Kali Linux, et la raison principale de sa popularité auprès des pirates et des professionnels de la sécurité, est sa suite d'outils gratuits, vaste et bien organisée. Kali propose actuellement plus de 300 outils, dont la collecte passive d'informations, l'évaluation des vulnérabilités, la criminalistique, le craquage de mots de passe, l'analyse de réseau, le piratage sans fil et un ensemble puissant d'outils d'exploitation. Bien que tous les outils inclus dans Kali soient gratuits et à code source ouvert et puissent être téléchargés et intégrés à la plupart des dérivés de Linux (basés sur Debian), disposer d'un système d'exploitation testé et approuvé, livré en natif avec un tel ensemble d'outils, est une ressource inestimable.

Parmi les outils les plus utiles qui accompagnent Kali, on trouve

MetasploitFramework-Metasploit est une plateforme populaire d'exploitation des vulnérabilités contenant divers outils d'analyse et de pénétration. Elle propose de multiples options d'interface utilisateur et offre à l'utilisateur la possibilité d'attaquer presque tous les systèmes d'exploitation. Kali contient également Armitage, une plate-forme de gestion graphique qui aide l'utilisateur à organiser les opérations et les interactions entre les différents outils Metasploit lors d'une attaque.

Wireshark - Wireshark est un outil multi-plateforme d'analyse du trafic réseau en temps réel. Tout le trafic sur un nœud de réseau choisi est capturé et décomposé en métadonnées de paquets utiles, y compris l'en-tête, les informations de routage et la charge utile. Wireshark peut être utilisé pour détecter et analyser les événements de sécurité du réseau et pour dépanner les défaillances du réseau.

John the Ripper - John the Ripper est un outil légendaire de craquage de mots de passe contenant de multiples algorithmes d'attaque de mots de passe. Bien qu'il ait été initialement écrit exclusivement pour Unix, John the Ripper est maintenant disponible sur plusieurs plates-formes de systèmes d'exploitation. L'une de ses caractéristiques les plus utiles est sa capacité à détecter automatiquement le type de cryptage de mot de passe "hash". La version gratuite de John the Ripper disponible sur Kali permet de craquer de nombreux algorithmes de hachage de mots de passe, mais pas autant que son homologue commercial.

Nmap- Nmap, abréviation de network map ou network mapper, est un outil de piratage courant qui est essentiel pour les tests de pénétration. Nmap permet à l'utilisateur de scanner un réseau pour tous les hôtes et services réseau connectés, en fournissant une vue détaillée de la structure et des membres du réseau. En outre, Nmap fournit une liste des systèmes d'exploitation installés sur chaque hôte ainsi que de ses ports ouverts. Cela permet à l'utilisateur de se concentrer sur les vulnérabilités connues pendant l'exploitation.

Aircrack-ng - Aircrack-ng est le progiciel par excellence pour l'analyse et les tests de pénétration des réseaux sans fil. Il se concentre sur les protocoles de cryptage WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access) et WPA2-PSK Wi-Fi. Cet outil comprend des outils de reniflage de paquets sans fil, d'injection de paquets, d'analyse de réseaux sans fil et de craquage de mots de passe cryptés. Le craquage nécessite un matériel d'interface réseau qui prend en charge la fonctionnalité du mode surveillance. Kali dispose également d'un outil de piratage sans fil plus graphique, appelé Fern.

BurpSuite-BurpSuite est une collection d'outils qui se concentre sur l'exploitation des applications web. Ces programmes interagissent non seulement pour tester les vulnérabilités des applications, mais aussi pour lancer des attaques.

La liste ci-dessus n'est en aucun cas complète, mais elle constitue un échantillon représentatif de la puissance et de la flexibilité que Kali Linux offre en tant que plateforme pour les tests d'intrusion et pour la sécurité informatique en général. Kali peut être exécuté en direct à partir d'un support optique ou USB, en tant que système d'exploitation autonome sur un poste de travail de bureau ou portable, comme alternative dans un système multiboot, ou dans une machine virtuelle à l'intérieur d'un autre système d'exploitation hôte. Le chapitre suivant décrit comment installer et configurer Kali sur différents systèmes d'exploitation afin de créer un environnement approprié pour le piratage et les tests de pénétration.

Конец ознакомительного фрагмента.

Текст предоставлен ООО «ЛитРес».

Прочитайте эту книгу целиком, купив полную легальную версию на ЛитРес.

Безопасно оплатить книгу можно банковской картой Visa, MasterCard, Maestro, со счета мобильного телефона, с платежного терминала, в салоне МТС или Связной, через PayPal, WebMoney, Яндекс.Деньги, QIWI Кошелек, бонусными картами или другим удобным Вам способом.