Полная версия

Кибербезопасность в условиях электронного банкинга. Практическое пособие

Очевидно, что большая работа должна быть проведена регулятором. Как минимум он должен обеспечить определение необходимых условий ведения банковского бизнеса в киберпространстве и разработать рекомендации по снижению рисков для кредитных организаций.

В условиях применения СЭБ в ряде случаев в пользу киберпреступников работают:

– стремительная скорость устаревания техники. Именно поэтому многие успешные компьютерные атаки реализовываются при запуске новых банковских сервисов (речь идет об атаках «нулевого дня» – когда атака уже реализуется, а противоядие еще не найдено; такие атаки наносят самый большой вред);

– безграничность интернета и неадекватность нормативно-правовой базы, регулирующей информационные потоки. В связи с этим чрезвычайно сложно идентифицировать киберпреступников (особенно если они находятся на территории офшорных государств, где действует запрет на выдачу определенной информации).

Очевидно, что в будущем угрозы не станут проще. Уже сегодня многие атаки – это комбинации различных методик. Использование только традиционных систем обеспечения информационной безопасности (ИБ), таких как сигнатурные антивирусы, не дает надежной защиты от современных типов атак. Кредитные организации, которые защищаются только от известных угроз, всегда рискуют, поскольку атакующие выдумывают и создают все новые технологии и схемы.

2.2. Методология анализа рисков недостаточного обеспечения кибербезопасности

– Есть новости. Хорошая и плохая, – сказал Сэм. – С какой начать?

– С хорошей.

– Девяносто процентов, что торпед внизу нет…

– А плохая?

– Всего девяносто процентов, что торпед внизу нет.

Клайв Касслер, Грант Блэквуд.Золото СпартыОсновными причинами повышенного внимания регулирующих органов к технологиям ДБО (включая СЭБ) являются «виртуальная» форма совершения банковских операций (когда каждая проводка выражается в мгновенном изменении содержания центральной базы банковских данных), снижение надежности и устойчивости кредитных организаций, а также банковской системы в целом, так как любые высокотехнологичные нововведения повышают и усложняют банковские риски.

В условиях применения СЭБ возникают ранее не учитываемые источники угроз, которые способны создать дополнительные проблемы, связанные со снижением уровня надежности банковских автоматизированных систем и угрозами безопасности информационных ресурсов (в т. ч. АПО, находящегося на стороне провайдеров). Для перехода на новый качественный уровень управления рисками, возникающими в условиях применения СЭБ, не следует ограничиваться только выявлением причин и определением размеров возможных финансовых потерь. Необходимо шире рассматривать проблемы, связанные с использованием СЭБ, выходить за рамки привычных методов учета рисков. В качестве итоговых оценок следует рассматривать риски, связанные с системными характеристиками и показателями (риски системного уровня): возможность продолжения функционирования банка и выполнения им функций финансового посредника в неизменном или измененном масштабе, временный запрет на выполнение определенного вида банковских операций, введение временной администрации, отзыв лицензии на банковскую деятельность.

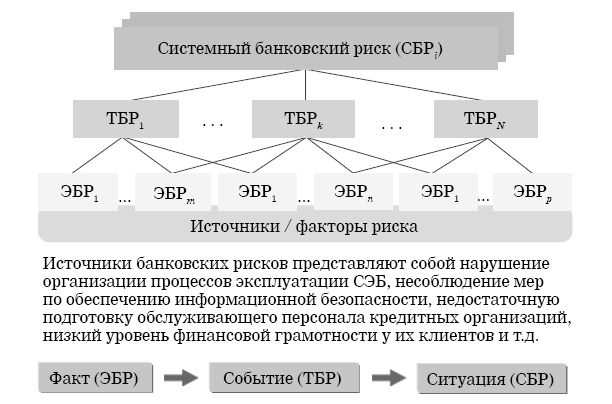

Иерархию рисков можно представить в виде трех уровней: системный банковский риск (СБР), типичный банковский риск (ТБР) и элементарный банковский риск (ЭБР). Они имеют разную природу. Каждый ЭБР отражает некий выявляемый факт, каждый ТБР – какое-либо событие в банке, образуемое совокупностью фактов и связанное с финансовыми потерями, а СБР описывает некоторую итоговую рисковую ситуацию (рис. 26). Количество источников ЭБР для каждого ТБР различно.

Поиск источников ЭБР и дальнейшее выстраивание причинно-следственных связей представляют собой наиболее сложную задачу для адекватной оценки. Поэтому специалисты, входящие в риск-подразделения и службы внутреннего контроля, должны хорошо представлять особенности функционирования СЭБ и возможные последствия проявления сопутствующих рисков (включая воздействие компьютерных атак на информационные ресурсы банка). Очевидно, что реализованные компьютерные атаки значительно расширяют профили типичных банковских рисков.

Рис. 26. Иерархическая схема для выявления, анализа и мониторинга банковских рисков

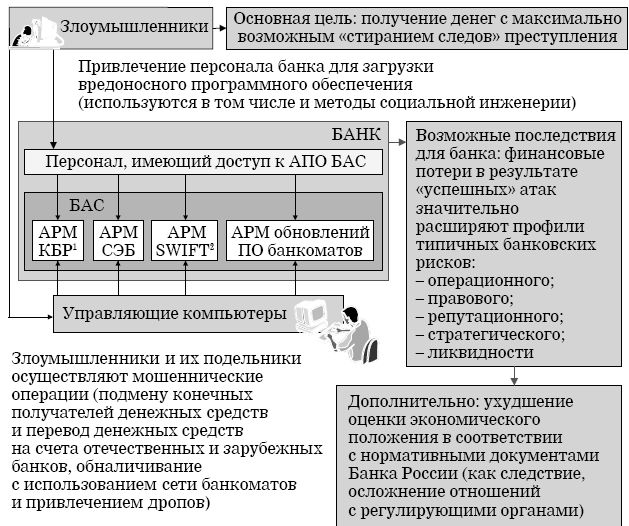

Примерная схема анализа возможного влияния нарушения кибербезопасности в условиях ДБО на деятельность кредитных организаций представлена на рис. 27, влияние компьютерных атак на устойчивость и стабильность банковской системы показано на рис. 28. Например, в случае реализованной компьютерной атаки на системы ДБО банка вполне вероятно, что многие клиенты откажутся от услуг данной кредитной организации. Следовательно, сумма остатков на их счетах и будет возможной суммой единовременного снятия средств клиентами (риск ликвидности). Далее такие клиенты могут быстро распространить отрицательные отзывы о банке, и вполне вероятно, что их знакомые, которые также являются клиентами банка, могут последовать их примеру и закрыть свои счета (репутационный риск и возрастание риска ликвидности).

Рис. 27. Взаимосвязь кибератак на АПО БАС и возможных последствий для банка[52]

Рис. 28. Влияние компьютерных атак на устойчивость и стабильность банковской системы

Добавим, что некоторые клиенты могут обратиться в суды за возмещением не только похищенной суммы, но и суммы упущенной выгоды (например, в случае временной неплатежеспособности при взаимодействии с выгодным клиентом, деловым партнером и т. п.). Судебные издержки, негативная информация об этих судебных решениях в СМИ могут серьезно повлиять на репутацию организации (правовой и репутационный риски).

Для многих кредитных организаций существует управленческая задача, обусловленная несоразмерностью мер по информационной безопасности (включая обеспечение кибербезопасности) основным целям и общему уровню принимаемых рисков. Это говорит о нехватке качественного управления рисками и о том, что кибербезопасность обеспечивается постфактум, по итогам уже совершившегося события, а должна носить превентивный характер и работать на опережение.

К основным причинам появления рисков недостаточного обеспечения кибербезопасности в условиях применения СЭБ можно отнести:

– наличие множественных уязвимостей АПО СЭБ, отсутствие должной реализации процедур контроля за соответствием СЭБ требованиям информационной безопасности;

– низкую эффективность проводимых кредитными организациями мероприятий по внедрению и использованию документов Банка России в области стандартизации обеспечения информационной безопасности;

– отсутствие правовой основы для распространения нормативных требований к обеспечению защиты информации, устанавливаемых Банком России, на все процессы в деятельности кредитных организаций;

– отсутствие должной достоверности контроля выполнения технических требований, реализуемого, как правило, в форме самооценки [107, c. 118].

Банк России выделяет следующие ключевые направления деятельности для минимизации последствий проявления рисков недостаточного обеспечения кибербезопасности:

– проработка вопроса о законодательном закреплении права Банка России совместно с ФСТЭК России и ФСБ России осуществлять нормативное регулирование и контроль всех вопросов, связанных с обеспечением информационной безопасности в кредитных организациях, в том числе вопросов защиты информации, отнесенной к категории банковской тайны;

– законодательное закрепление основ деятельности по реализации системы противодействия хищениям денежных средств (системы антифрода) и создание такой системы на базе ФинЦЕРТ Банка России;

– обеспечение скорейшей разработки и ввода в действие национальных стандартов, регулирующих технические вопросы обеспечения информационной безопасности в организациях кредитно-финансовой сферы;

– создание совместно с ФСБ России и ФСТЭК России системы для подтверждения соответствия обеспечения информационной безопасности кредитно-финансовых организаций требованиям национальных стандартов;

– пересмотр технологических требований, связанных с осуществлением переводов денежных средств, внедрение безопасных технологий, в том числе для участников платежной системы Банка России;

– пересмотр технологии контроля со стороны Банка России за соблюдением участниками платежной системы Банка России требований к обеспечению информационной безопасности;

– реализация системы надзорных мер, учитывающей результаты контроля информационной безопасности в рамках системы подтверждения соответствия национальным стандартам.

В ближайшей перспективе из-за развития технологий ДБО количество «физических» банковских офисов в России будет постепенно уменьшаться. Наличие собственного кабинета в киберпространстве станет таким же распространенным явлением, как сегодня наличие мобильного телефона.

Активное использование СЭБ в банковском бизнесе создает не только новые общие возможности, но и общие уязвимости, формируя при этом общую ответственность. Создание системы кибербезопасности и соблюдение культуры кибербезопасности всеми участниками информационного обмена в условиях применения СЭБ являются залогом доверия клиентов не только к конкретной кредитной организации, но и ко всей банковской системе в целом.

Конец ознакомительного фрагмента.

Текст предоставлен ООО «ЛитРес».

Прочитайте эту книгу целиком, купив полную легальную версию на ЛитРес.

Безопасно оплатить книгу можно банковской картой Visa, MasterCard, Maestro, со счета мобильного телефона, с платежного терминала, в салоне МТС или Связной, через PayPal, WebMoney, Яндекс.Деньги, QIWI Кошелек, бонусными картами или другим удобным Вам способом.

Примечания

1

В ряде случаев вводят так называемый «режим регуляторной песочницы».

2

Как правило, под ДБО понимают совокупность методов предоставления банковских услуг с помощью средств телекоммуникации, при использовании которых присутствие самого клиента в банке не требуется.

3

В связи с этим можно говорить только о вероятности наступления того или иного события и масштабе его последствий, то есть использовать для оценки уровня безопасности рисковый подход.

4

См.: Валенцева Н.И. Законы и закономерности развития кредита // Банковские услуги. 2010. № 12. С. 2–9.

5

Данное понятие часто упоминается в сочетании со словом «глобальная».

6

Status Report on European Telework // Telework 1997, European Commission Report, 1997. URL: http://www.eto.org.uk/twork/tw97eto.

7

Еще в середине 1999 г. на веб-сайте Международного валютного фонда были приведены расчеты затрат на выполнение банковских операций: стоимость ручной обработки транзакции в филиале коммерческого банка составляла в среднем более 1 доллара, телефонное обслуживание оценивалось в 60 центов за услугу, транзакции через банкоматы и клиринговые центры стоили около 25 центов, а транзакция через интернет обходилась всего в 1 цент. Учитывая постоянное снижение тарифов на предоставление доступа в интернет, можно предположить, что сейчас банковские операции, выполняемые в рамках интернет-банкинга, обходятся еще дешевле.

8

По этой же причине у многих возникает желание пропустить большой абзац.

9

Интернет-доступ (мировой рынок). URL: http://www.tadviser.ru/a/53635.

10

Там же.

11

Просторы интернета: для работы или развлечений? ВЦИОМ. URL: https:// wciom.ru/index.php?id=236&uid=9322.

12

Подробнее см.: The IT cloud // The Economist. 2013. No. 8845. P. 61.

13

Правила регистрации доменных имен в доменных зонах. RU и. РФ. URL: https: / / cctld.ru/ru/docs/project/algoritm/rules_draft.pdf.

14

ГОСТ Р 56205-2014/IEC/TS 62443-1-1:2009. Национальный стандарт Российской Федерации. Сети коммуникационные промышленные. Защищенность (кибербезопасность) сети и системы. Часть 1–1. Терминология, концептуальные положения и модели (утв. и введен в действие Приказом Росстандарта от 10.11.2014 № 1493-ст).

15

Письмо Минобрнауки России от 28.04.2014 № ДЛ-115/03 «О направлении методических материалов для обеспечения информационной безопасности детей при использовании ресурсов сети Интернет».

16

Эти же рекомендации должны знать и специалисты кредитной организации, отвечающие за бесперебойное и безопасное функционирование веб-сайта, чтобы без промедления пресекать подобные мошеннические действия.

17

Речь идет об адресной строке. Для проверки наличия кодированного (шифрованного) вида пользователю необходимо обращать внимание на конфигурацию ссылки веб-сайта банковского учреждения. Кодированным (шифрованным) и безопасным соединением считается ссылка, в начале которой указывается аббревиатура https.

18

Самостоятельно получить сведения о веб-сайте можно на следующих сетевых ресурсах: www.dnsdtuff.com,www.geobytes.com,www.nextwebsecuritj.com, www.do-maintools.com и др.

19

Автор сознательно приводит не один, а несколько однотипных примеров вебсайтов, чтобы показать разнообразие уловок кибермошенников.

20

ФинЦЕРТ, или Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере, входит в состав Департамента информационной безопасности Банка России.

21

Подробнее см.: Отчет центра мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Департамента информационной безопасности Банка России. URL: www.cbr.ru/fincert.

22

Маркировка осуществляется в виде зеленой галочки, которая устанавливается рядом с адресной строкой и наименованием веб-сайта при поиске ресурса в поисковой системе «Яндекс».

23

Подробнее см.: Отчет центра мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Департамента информационной безопасности Банка России. URL: www.cbr.ru/fincert.

24

Подробнее см.: Отчет центра мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Департамента информационной безопасности Банка России. URL: www.cbr.ru/fincert.

25

Более подробно процедуру выявления фиктивных кредитных организаций мы рассматривали в разделе 1.2.1 «Лжебанки». Потребителю необходимо быть бдительным и проверять не только сам веб-сайт, но и информацию об организации, предоставляющей на нем платежные услуги.

26

Все эти махинации носят название MLM-схем (Multi-Level Marketing – многоуровневый маркетинг).

27

Другое распространенное название – «Афера 419» (по номеру соответствующей статьи в Уголовном кодексе Нигерии).

28

Надо отметить, что география подобных преступлений постоянно растет. Были даже примеры, когда делили сбережения российских олигархов.

29

Сразу хочется задать вопрос, почему обладатель такого состояния решает обратиться через интернет к незнакомцу, а не иметь дело со знакомым и проверенным человеком.

30

Червь (worm) – разновидность самовоспроизводящихся компьютерных программ, распространяющихся в локальных и глобальных компьютерных сетях. В отличие от компьютерных вирусов, червь является самостоятельной программой.

31

Троянская программа, или троян (trojan), – разновидность компьютерных программ, которые «претендуют» на то, что выполняют определенную функцию, в действительности же работают совершенно иначе (свое название получила в честь «троянского коня»).

32

В системе WebMoney используются различные валюты. WMZ – средства, эквивалентные долларам США.

33

В последнее время в качестве причин проблем все чаще называют финансовый кризис.

34

Ботнет (botnet) – компьютерная сеть, состоящая из некоторого количества зараженных компьютеров (ботов).

35

DoS-атака (от англ. Denial of Service — отказ в обслуживании) и DDoS-атака (от англ. Distributed Denial of Service — распределенный отказ в обслуживании) – разновидности атак на вычислительную систему. Цель этих атак – довести систему до отказа, то есть создать такие условия, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам либо этот доступ затруднен.

36

Компания Sophos является одним из мировых лидеров в области решений для информационной безопасности.

37

Кроме того, сами банки иногда используют недостаточно надежные системы ДБО.

38

Более известен во всемирной сети под псевдонимами Гермес и Араши.

39

Group-IB – международная компания, лидер российского рынка по оказанию полного комплекса услуг в области расследований инцидентов информационной безопасности и компьютерных преступлений: начиная от оперативного реагирования на инцидент и заканчивая постинцидентным консалтингом (официальный веб-сайт компании: http://www.group-ib.ru).

40

Подробнее см. интервью Ильи Сачкова для РИА Новости: Хакер, укравший 150 млн рублей, работал с 25 сообщниками // Прайм. Бизнес-лента 22 июня 2012 г.; Гендиректор Group-IB: у хакеров есть несколько собственных платежных систем // ПЛАС-daily 19 июля 2012 г.

41

Carberp – распространенная среди киберпреступников вредоносная программа. Она собирает информацию о пользователе и системе и отправляет ее на сервер злоумышленников. Также бот может делать снимки экрана, перехватывать нажатия клавиш, содержимое буфера обмена с отправкой на сервер. Троян имеет возможность самоудаления, установки дополнительных вредоносных модулей, кражи цифровых сертификатов для популярных систем ДБО.

42

Главари организованных преступных группировок с большим интересом участвуют в таких махинациях, поскольку хакеры готовы отдавать до 50 % украденных денег.

43

Вступила в действие с 1 января 2014 г.

44

Перечень типичных банковских рисков приведен в Письме Банка России от 23.06.2004 № 70-Т «О типичных банковских рисках».

45

Следует отметить, что риски, возникающие на стороне различных провайдеров услуг и сотовых операторов, сотрудникам кредитных организаций весьма затруднительно (а в ряде случаев невозможно) контролировать.

46

В основном это связано с обучением персонала и совершенствованием методик проведения проверок специалистами риск-подразделений и служб внутреннего контроля.

47

Потери компаний от кибератак в мире в 2019 г. могут достигнуть $2,5 трлн. URL: https://www.kommersant.ru/doc/3957187.

48

Hi Tech Crime Trends 2019/2020. URL: https://www.group-ib.ru/resources/threat-research/2019-report.html.

49

Краткая характеристика состояния преступности в Российской Федерации за январь-октябрь 2019 г. URL: https://мвд. рф/reports/item/19007735/.

50

Эта парадигма уходит корнями в историю России. Так, система государственной безопасности СССР и деятельность КГБ были построены на этой модели. Четко просматривается эта парадигма и в начале 1990-х гг. XX в. Например, в Законе РФ от 05.03.1992 № 2446-I «О безопасности» безопасность определяется как состояние защищенности жизненно важных интересов личности, общества и государства от внутренних и внешних угроз.

51

Подтверждением этому может служить принятие ряда важнейших концептуальных документов, направленных на обеспечение разных видов безопасности Российской Федерации (в которых акценты сделаны именно на проблемах развития): Стратегии национальной безопасности Российской Федерации (2009 г.), Доктрины информационной безопасности Российской Федерации (2000 г.), Стратегии развития информационного общества в Российской Федерации (2008 г.) и др.

52

АРМ КБР – автоматизированное рабочее место клиента Банка России.

SWIFT – Society for Worldwide Interbank Financial Telecommunications.