Полная версия

Восстановление данных

Большинство современных моделей резервных и линейно-интерактивных ИБП поставляются вместе со специальным программным обеспечением. Как правило, такое ПО позволяет контролировать и настраивать рабочие параметры ИБП (входное и выходное напряжение, частоту, емкость аккумулятора, уровень нагрузки, рис. 2.2.), а также корректно завершать работу компьютера при длительных или чрезмерных перебоях питания. Кроме того, некоторые из управляющих программ способны при возникновении сбоев в электропитании посылать предупреждающие сообщения по электронной почте или локальной сети.

Мощность ИБП, как правило, не зависит от их класса. Например, мощность линейно-интерактивных ИБП одной и той же модели может составлять от 200 до 1000 ВА. Знать мощность используемого ИБП необходимо потому, что она должна соответствовать потребляемой мощности подключаемой нагрузки. Причем как в большую, так и в меньшую сторону. Так, для многих ИБП мощность нагрузки должна составлять не менее 30 % от мощности ИБП. То есть приобретать ИБП с большим запасом по мощности не только экономически невыгодно, но и вредно.

ВНИМАНИЕ ____________________

Мощность ИБП традиционно измеряется в вольт-амперах (ВА), а не в ваттах (Вт). Объясняется это тем, что ИБП является источником энергии, а не потребителем. Чтобыпра-вильно соотнести мощность ИБП и потенциальную нагрузку, следует учитывать соотношение 1 ВА = 0,7 Вт. Например, нагрузка для ИБП мощностью 500 ВА не должна превышать 350 Вт. Кроме того, необходимо помнить, что к ИБП запрещается подключать лазерные принтеры, а также устройства, имеющие блоки питания с трансформаторами на входе. Это может привести к выходу из строя электронной «начинки» ИБП.

Виды защитного программного обеспечения

Проблема защиты данных от всевозможных угроз занимает сегодня всех, кто так или иначе связан с компьютерами – от рядовых пользователей до производителей компьютеров и программного обеспечения. И потому сегодня практически на любую компьютерную «болячку» есть свой программный «пластырь» (насколько он эффективен – это уже другой вопрос). Причем та регулярность, с какой появляются средства «нападения» и средства «защиты», иногда вызывает подозрение, что и те и другие создаются усилиями одних и тех же творческих коллективов. Но это так, к слову.

Программное обеспечение, пригодное для выполнения защитных функций, можно достаточно условно разделить на несколько видов:

программы контроля целостности данных;

антивирусные программы;

программные средства контроля и разграничения доступа;

программные средства сетевой защиты;

средства криптографической защиты;

программы для работы с жесткими дисками и сменными носителями.

Последний пункт носит весьма общий характер. К этой категории отнесены, в частности, программы резервного копирования и восстановления данных, а также программы для создания и изменения параметров файловой системы. Такое обобщение вызвано тем, что именно программам этой группы посвящены последующие главы книги.

Для других защитных программ далее приведена краткая характеристика с некоторыми рекомендациями по их практическому применению.

Программы контроля целостности данных

Из всего перечисленного выше «джентльменского набора» это наиболее простые программы. Даже и не программы, а утилиты, поскольку реализуют они, как правило, одну-единственную функцию: определяют факт изменения содержимого файла или папки.

Механизм работы таких программ основан на вычислении так называемой контрольной свертки – CRC (Cyclic Redundancy Check, дословно – «циклический избыточный контрольный код»).

ПРИМЕЧАНИЕ ____________________

Иногда аббревиатуру CRC интерпретируют как «контрольная сумма», что неверно, поскольку вычисление контрольной суммы для некоторого блока данных – это альтернативный метод проверки, более простой и менее надежный. Вычисление же CRC основано на применении специального «магического» полинома, коэффициентыкоторого определяются в соответствии с используемым алгоритмом CRC.

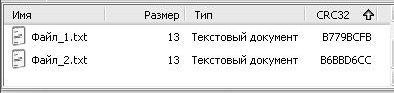

Обычно длина значения CRC составляет 16 или 32 двоичных разряда. 32-разрядную контрольную свертку для определенности обозначают CRC32, а само значение представляют в шестнадцатеричном коде.

Использование CRC32 обеспечивает очень высокую достоверность контроля. Достаточно изменить единственный бит в контролируемом файле, и значение контрольной свертки станет совершенно другим. Например, взгляните на значения CRC32 для двух текстовых файлов, различающихся одним битом (рис. 2.3).

Рис. 2.3. Значения CRC32 для двух файлов

Известно достаточно много программ, обеспечивающих контроль целостности данных на основе вычисления CRC. Большинство из них бесплатны или условно-бесплатны. В разных программах могут использоваться различные алгоритмы вычисления CRC, однако принцип работы один: сначала программа вычисляет контрольную свертку для каждого из указанных файлов (или папок), а затем при повторном запуске выполняет повторный расчет CRC и сравнивает полученное значение с тем, которое хранится в базе данных программы.

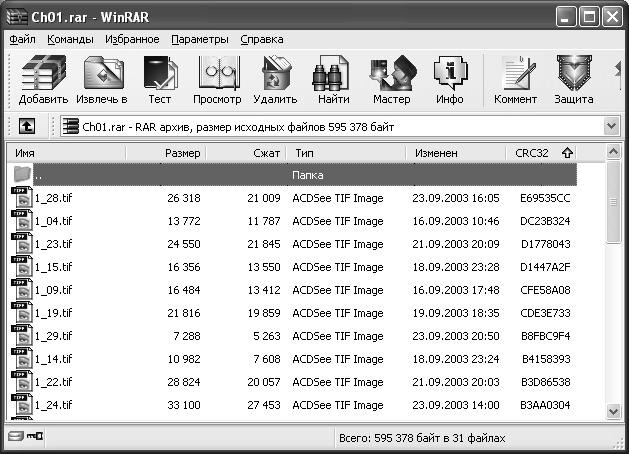

Необходимо отметить, что утилиты контроля целостности данных на основе CRC входят в состав более сложных и мощных защитных программ. В частности, анализ CRC контролируемых файлов выполняют антивирусные пакеты (с целью выявления факта несанкционированного изменения этих файлов). В программах-архиваторах CRC используется для контроля целостности архива (рис. 2.4).

Антивирусные программы

На сегодняшний день перечень доступных антивирусных программ весьма обширен. Они различаются как по цене (от весьма дорогих до абсолютно бесплатных), так и по своим функциональным возможностям. Наиболее мощные (и, как правило, наиболее дорогие) антивирусные программы представляют собой на самом деле пакеты специализированных утилит, способных при совместном их использовании поставить заслон практически любому виду зловредных программ.

Вот типовой (но, возможно, неполный) перечень тех функций, которые способны выполнять такие антивирусные пакеты:

сканирование памяти и содержимого дисков по расписанию;

сканирование памяти компьютера, а также открываемых и записываемых файлов в реальном режиме времени с помощью резидентного модуля;

выборочное сканирование файлов с измененными атрибутами;

распознавание поведения, характерного для компьютерных вирусов;

блокировка и/или удаление выявленных вирусов;

восстановление зараженных информационных объектов;

принудительная проверка подключенных к корпоративной сети компьютеров;

удаленное обновление антивирусного программного обеспечения и баз данных с информацией о вирусах, в том числе автоматическое обновление вирусных баз данных через Интернет;

фильтрация трафика Интернета на предмет выявления вирусов в передаваемых программах и документах;

выявление потенциально опасных Java-апплетов и модулей ActiveX;

ведение протоколов, содержащих информацию о событиях, касающихся антивирусной защиты.

К наиболее мощным и популярным на сегодняшний день (в России) антивирусным пакетам относятся:

Doctor Web (Dr Web) – программа российской компании «ДиалогНаука» (www.dialognauka.ru);

Антивирус Касперского (AVP) – разработка российской фирмы «Лаборатория Касперского» (www.kaspersky.ru);

Norton Antivirus корпорации Symantec; сайт компании (www.symantec.com) имеет русскоязычный раздел;

McAfee VirusScan компании Network Associates (www.mcafee.ru);

Panda Antivirus компании Panda SoftWare (www.pandasoftware.com).

Популярность перечисленных выше пакетов обусловлена прежде всего тем, что в них реализован комплексный подход к борьбе с вредоносными программами. То есть, установив такой пакет на своем компьютере, вы избавляетесь от необходимости использовать дополнительные антивирусные средства.

ПРИМЕЧАНИЕ

Последние версии антивирусных пакетов содержат также средства борьбы с вредоносными программами, проникающими из сети. Тем не менее специализированные инструменты отражения сетевых угроз рассматриваются отдельно.

Так какие же, собственно, существуют технологии выявления и нейтрализации компьютерных вирусов?

Специалисты в области антивирусной защиты (в частности, Е. Касперский) выделяют пять типов антивирусов, реализующих соответствующие технологии:

сканеры;

мониторы;

ревизоры изменений;

иммунизаторы;

поведенческие блокираторы.

Сканеры

Принцип работы антивирусного сканера состоит в том, что он просматривает файлы, оперативную память и загрузочные сектора дисков на предмет наличия вирусных масок, то есть уникального программного кода вируса. Вирусные маски (описания) известных вирусов содержатся в антивирусной базе данных сканера, и если он встречает программный код, совпадающий с одним из этих описаний, то выдает сообщение об обнаружении соответствующего вируса.

ПРИМЕЧАНИЕ

В качестве маски вируса обычно используется так называемая сигнатура, то есть характерная для данного вируса последовательность байтов.

Недостаток любого сканера заключается в том, что он не способен обнаруживать новые (неизвестные) вирусы, о которых отсутствует информация в базе данных сканера. Кроме того, сканер практически бессилен против полиморфных вирусов, каждая новая копия которых отличается от предыдущей.

Мониторы

Мониторы являются разновидностью сканеров. Монитор постоянно находится в памяти компьютера и осуществляет автоматическую проверку всех используемых файлов в масштабе реального времени. Современные мониторы проверяют программы в момент их открытия и закрытия. Благодаря этому исключается возможность запуска ранее инфицированных файлов и заражения новых файлов резидентным вирусом. Для включения антивирусной защиты достаточно загрузить монитор при запуске операционной системы или приложения. Как правило, это делает сам антивирусный пакет в процессе его установки. В случае обнаружения вредоносной программы монитор, в зависимости от настроек, «вылечит» файл, заблокирует его выполнение или изолирует, переместив в специальную «карантинную» папку для дальнейшего исследования.

В настоящее время используются мониторы трех типов:

файловые мониторы;

мониторы для почтовых программ;

мониторы для специальных приложений.

Файловые мониторы работают как часть операционной системы, в масштабе реального времени проверяя все используемые объекты, вне зависимости от их происхождения и принадлежности какому-либо приложению.

Мониторы для почтовых программ интегрируются в программы обработки электронной почты (как серверные, так и клиентские) и при поступлении нового письма автоматически проверяют его.

Мониторы для специальных приложений также обеспечивают фоновую проверку объектов, но только в рамках приложения, для которого они предназначены. Типичный пример – мониторы для MS Office. Подобно своим «почтовым» «коллегам», они интегрируются в программу и находятся в памяти компьютера во время ее работы.

Ревизоры

Принцип работы ревизоров изменений основан на вычислении для файлов, системных секторов и системного реестра контрольных сверток (CRC). Они сохраняются в базе данных ревизора, и при следующем запуске ревизор сверяет «отпечатки» с их оригиналами и сообщает пользователю о выявленных отклонениях, обращая особое внимание на вирусоподобные изменения. При использовании ревизоров «лечение» зараженных объектов основывается не на опознании конкретного вируса, а на знании того, как должен выглядеть «чистый» файл или сектор: любые отклонения от эталона регистрируются ревизором, который способен вернуть объект к исходному состоянию.

Однако у ревизоров изменений имеются свои недостатки. Во-первых, они не способны поймать вирус в момент его появления в системе, а делают это лишь через некоторое время, уже после того, как вирус заразит хотя бы один объект. Во-вторых, они не могут определить вирус в новых файлах, поскольку для таких файлов в базе данных ревизора отсутствует эталонное значение CRC.

Иммунизаторы

Иммунизаторы, которые иногда называют также вакцинами, действуют подобно медицинским вакцинам: они помещают в тело информационного объекта специальные метки, препятствующие их настоящему заражению вирусом.

Иммунизаторы бывают двух типов: информирующие и блокирующие.

Первые обычно записываются в конец файлов (по принципу файлового вируса), и каждый раз при запуске файла проверяют его на изменение. Такие иммуниза-торы имеют один существенный недостаток: они не способны обнаружить заражение вирусами-невидимками.

Иммунизаторы второго типа защищают систему от заражения определенным вирусом. Блокирующий иммунизатор помечает файлы таким же образом, как и нейтрализуемый вирус, благодаря чему тот считает их уже зараженными. Например, чтобы предотвратить заражение COM-файла вирусом Jerusalem, достаточно дописать в конец файла строку MSDos. Для защиты от резидентного вируса в память компьютера заносится программа, имитирующая копию вируса. При запуске вирус обнаруживает ее и считает, что система уже заражена.

Конец ознакомительного фрагмента.

Текст предоставлен ООО «ЛитРес».

Прочитайте эту книгу целиком, купив полную легальную версию на ЛитРес.

Безопасно оплатить книгу можно банковской картой Visa, MasterCard, Maestro, со счета мобильного телефона, с платежного терминала, в салоне МТС или Связной, через PayPal, WebMoney, Яндекс.Деньги, QIWI Кошелек, бонусными картами или другим удобным Вам способом.