Полная версия

Технология сканирования на наличие уязвимостей. Для студентов технических специальностей

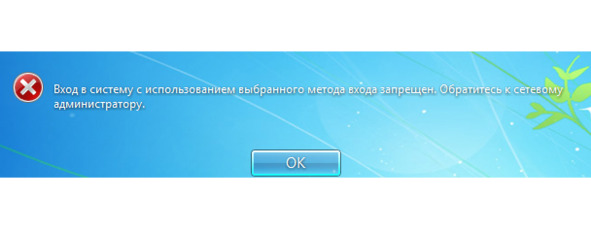

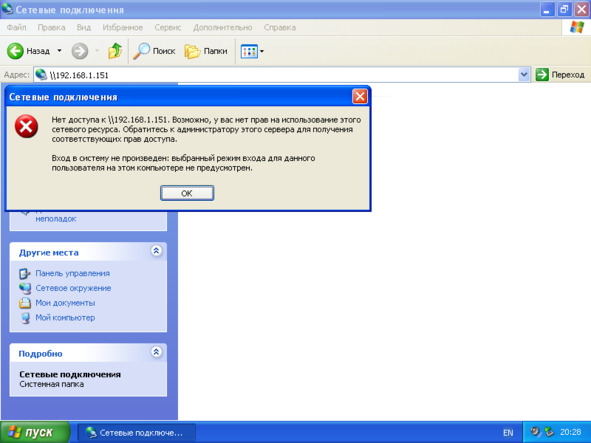

Попробуем зайти на выбранный компьютер под учетной записью обычного пользователя и получим сообщение об ошибке (рисунок 5.11).

Рисунок 5.11 – Вход в систему для пользователя запрещен

Администратор может осуществить локальный вход в систему.

6 Ограничение доступа к компьютерам из сети

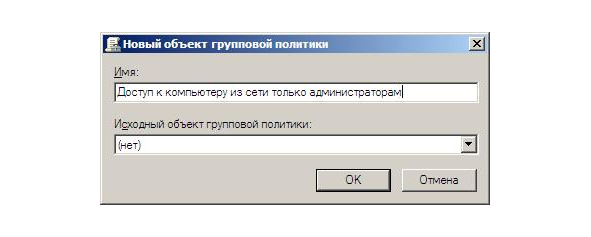

Создадим новый объект групповой политики (рисунок 6.1).

Рисунок 6.1 – Новый объект групповой политики

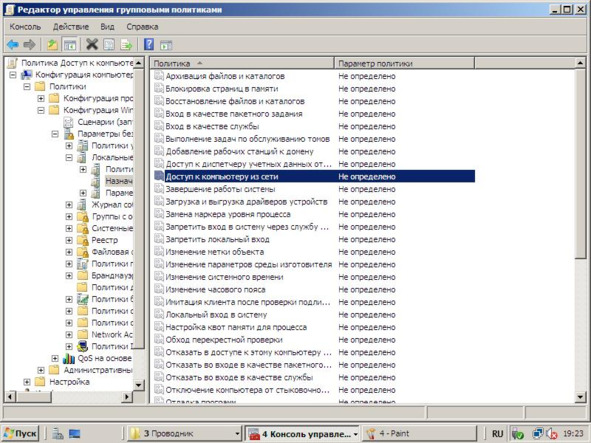

Перейдем по пути Конфигурация компьютера-Конфигурация Windows-Параметры безопасности-Локальные политики-Назначение прав пользователя-Доступ к компьютеру из сети (рисунок 6.2).

Рисунок 6.2 – Выбор политики

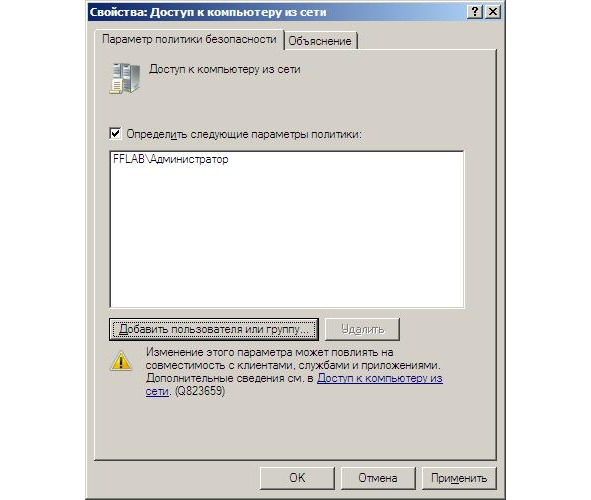

Согласно заданию, нужно настроить систему так, чтобы только локальной группе администраторов был разрешен доступ к этому компьютеру по сети. Определим параметры политики как на рисунке 6.3.

Рисунок 6.3 – Определение параметров политики

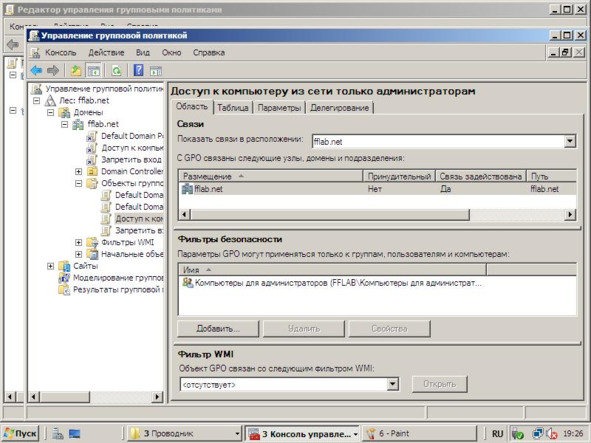

Применим данную политику к группе «Компьютеры для администраторов», в которую входит PC-1 (рисунок 6.4).

Рисунок 6.4 – Выбор фильтра безопасности

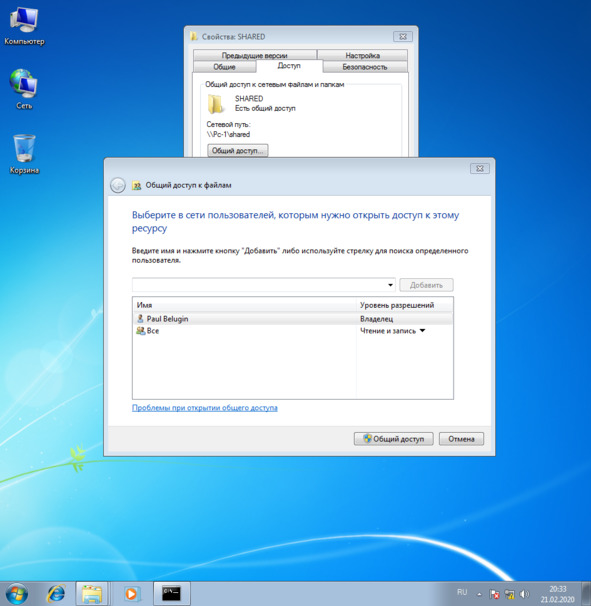

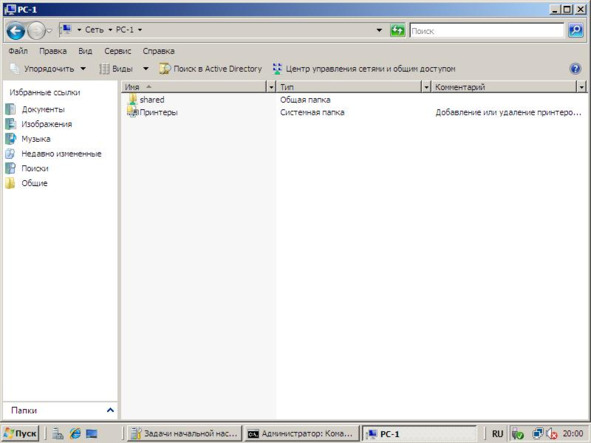

На данном компьютере создадим общую папку с название SHARED и дадим общий доступ для всех (рисунок 6.5).

Зайдем в данную папку с контроллера домена, пользователь Администратор состоит в группе «Администраторы домена» и имеет доступ к папке (рисунок 6.6)

Добавим новый компьютер в домен (PC-2) и создадим пользователя без привелегий администратора, попробуем зайти в данную общую папку (рисунок 6.7).

Рисунок 6.5 – Создание общей папки

Рисунок 6.6 – Вход в общую папку

Рисунок 6.7 – Ошибка доступа к общей папке

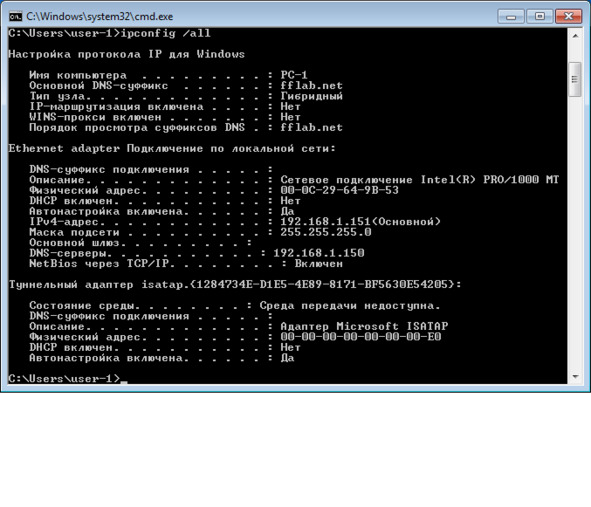

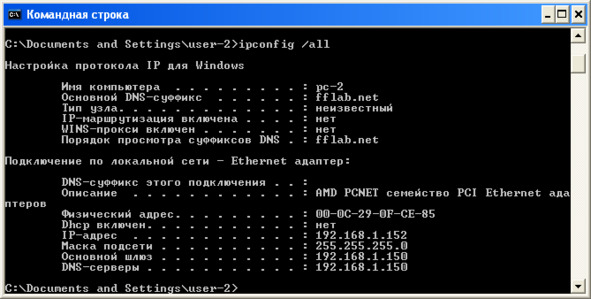

На рисунках 6.8, 6.9 приведены сведения о компьютерах домена PC-1 и PC-2, соответственно.

Рисунок 6.8 – Сетевые настройки PC-1

Рисунок 6.9 – Сетевые настройки PC-2

7 Разработка методов оптимизации и предложение средств автоматизации мониторинга

В деятельности современной государственной информационной системе особое место отводится аудиту информационной безопасности, целью которого является получение объективных качественных и количественных оценок текущего состояния информационной безопасности в соответствии с установленными требованиями и показателями. Основное содержание деятельности аудитора информационной системы связано с решением комплекса нетривиальных информационно-аналитических задач. К таким задачам относят: анализ информационных рисков; оценка текущего уровня защищенности ресурсов информационной системы; локализация «слабых звеньев» и выделение уязвимостей в системе защиты информации; оценка соответствия системы защиты информации существующим стандартам; выработка рекомендаций по внедрению новых и повышению эффективности используемых механизмов безопасности.

Самостоятельный поиск сетевым администратором уязвимостей в информационных системах, как правило, связан с большими затратами времени, вычислительных и экономических ресурсов. Поэтому на практике всё чаще прибегают к использованию средств автоматизации и методов оптимизации мониторинга информационных систем.

– Использование сканеров уязвимостей.

– Использование профилей сканирования.

– Уменьшение одинаково-сконфигурированных хостов.

7.1 Количественный показатель оптимизации сканирования уязвимостей

Идентификация уязвимостей методами оптимизации сканирования и аудита ведет за собой существенное сокращение времени на поиск, нагрузки на сеть, сбоев оборудования и денежных затрат на покупку программного обеспечения.

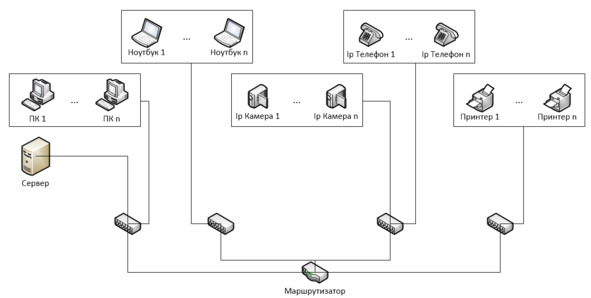

Приведем пример организации с упрощенной архитектурой сети на 100 ip-адресов. На рисунке представлена топология сети, включающая в себя: сетевые принтеры, ip-телефоны, ip-камеры, сервер, компьютеры, ноутбуки и соединяющие их коммутаторы, и маршрутизаторы (см. рисунок 7.1). Ip-адрес имеют только устройство работающие на сетевом уровне модели OSI, поэтому возможность сканирования коммутаторов отсутствует. Решить проблему поможет виртуальный интерфейс коммутатора – SVI. Маршрутизаторы в свою очередь имеют несколько интерфейсов, работающих на сетевом уровне, поэтому в данном случае это устройство имеет 5 ip-адресов

Рисунок 7.1 – Топология сети организации

Исходя из топологии сети объединим одинаково-сконфигурированный хосты в независимые пулы для выборочного сканирования: (A1,A2,…,An) … (N1,N2,…,Nn)

Устройство принтеров, телефонов, камер видеонаблюдения однообразно, поэтому для оптимизации можно сканировать лишь одного представителя из соответствующей группы устройств, дополнительным условием оптимизации является нахождение пула адресов в одной подсети. Часть компьютеров и ноутбуков в данной организации имеют одинаковую программную и аппаратную составляющие, что существенно упрощает поиск уязвимостей сканированием лишь одного устройства и группы. Чаще всего сервера сконфигурированы по-разному и сэкономить временные, вычислительные и экономические ресурсы на них невозможно. После объединения в группы топология сети представится следующим образом (см. рисунок 7.2).

Конец ознакомительного фрагмента.

Текст предоставлен ООО «ЛитРес».

Прочитайте эту книгу целиком, купив полную легальную версию на ЛитРес.

Безопасно оплатить книгу можно банковской картой Visa, MasterCard, Maestro, со счета мобильного телефона, с платежного терминала, в салоне МТС или Связной, через PayPal, WebMoney, Яндекс.Деньги, QIWI Кошелек, бонусными картами или другим удобным Вам способом.